本文屬於老雅痞原創文章,轉載規矩不變,給我們打聲招呼~

轉載請微信聯繫:yaoyaobigc,更多DAO、Web3、NFT、元宇宙資訊,請關注公眾號FastDaily

導讀

今日老雅痞共推送3篇文章。

目前網絡安全工程總職位中有8.5%的空缺,而整個軟件工程領域的空缺率僅為6.3%。在移動、雲、在家工作的時代,身份從零信任開始,網絡安全是科技行業最大的技能短缺。來看看去中心化網絡安全的創業機會吧,推薦閱讀本文。

Mail3旨在打造一個Web3原生的通信平台,希望成為Web3通信的基礎設施和鏈上關係、鏈上聲譽等價值信息的價值捕獲平台。你可以簡單地把它理解為Web3版本的郵箱是用錢包、地址和去同質化身份來識別用戶,並且可以用來標記Mail3郵件的地址。推薦閱讀第一條,是我們的原創分析文章。

你是否正在尋找一份Web3工作,但沒有辦法證明你的知識或經驗?你想鞏固你現有的Web3身份嗎?第二條闡述瞭如何提高你的Web3水平,用Web3證書建立你的鏈上(和鏈下!)簡歷。

信息來源自signalfire ,略有修改,作者Jonathan Lim, Tony Pezzullo

編譯:RR

保護無邊界目標需要去中心化的網絡安全。這個概念激發了一波巨大的變革浪潮,催生了為后防火牆時代而建立的新初創公司。

不幸的是,向去中心化網絡安全的轉變正在加劇該領域的人才缺口。 SignalFire的研究發現,與軟件工程行業相比,網絡安全工程領域的熟練勞動力短缺程度要嚴重35%。一項對職位空缺的審查顯示,目前網絡安全工程總職位中有8.5%的空缺,而整個軟件工程領域的空缺率僅為6.3%。

幸運的是,正如我們的數據科學團隊的研究所強調的那樣,安全的去中心化為企業從頭開始重新思考其方法創造了難得的機會。 SignalFire發現,自疫情開始以來,超過50%的首席信息安全官加入了新的公司。有了新鮮的思維和正確的工具,企業可以迅速適應。

什麼是去中心化網絡安全?它被定義為一個由預防性和反應性防禦措施組成的集成網絡,無論目標在哪裡、做什麼,或他們在雲端和on-prem與誰交互,都會受到保護。

由於疫情加速了遠程工作並使之正常化,這種多對多的安全模式是必要的。缺乏背景的永久性網絡邊界將逐漸消失,取而代之的是能夠允許正確的人在正確的時間正確訪問正確資產的基礎設施。

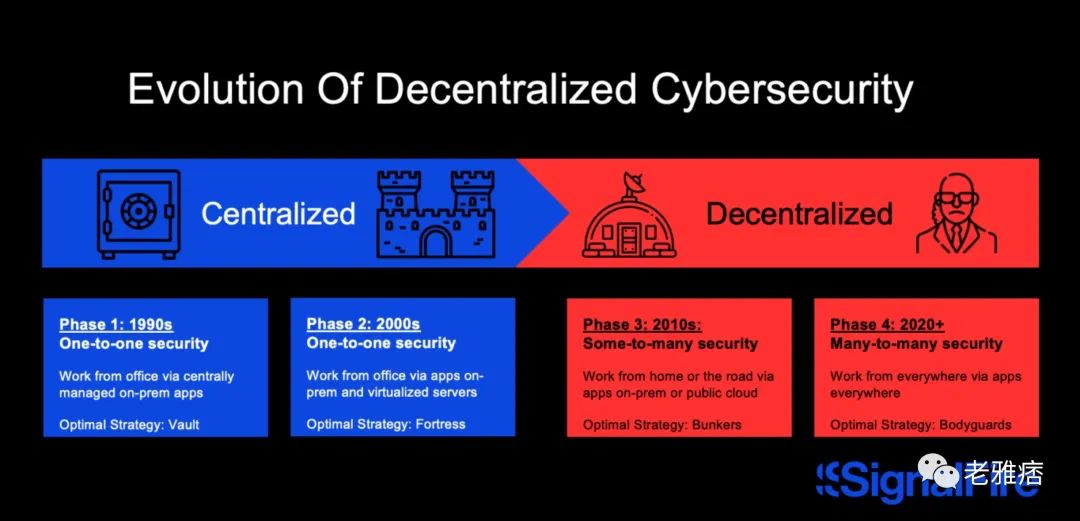

在過去的30年裡,網絡安全逐漸變得去中心化:

第一階段:1990年代。一對一安全模式。通過集中管理的on-prem應用程序在辦公室工作。最佳策略:保險庫,沒有任何東西可以進入或流出。

第二階段:2000年代。一對多安全模式。通過on-prem應用程序和虛擬化服務器在辦公室工作。最佳策略:門控堡壘,所有進入者都必須接受檢查。

第三階段:2010年代。 Some-to-many安全模式。通過on-prem或公共雲應用程序在家中或路上工作。最佳策略:由加固隧道連接的掩體。

第四階段:2020~。多對多安全模式。通過各地應用程序隨時隨地工作。最佳策略:零信任架構理念與高度集成的動態門控相結合。

這種轉變要求對整個安全生態系統進行重新思考,因為現在的解決方案必須靈活且協作,以便在環境和情況變化很大的情況下提供持續的保護。以前,組織尋求嚴格的、獨特的、一流的系統來處理廣泛但穩定的場景,而現在他們需要靈活的、可互操作的、特定的解決方案,以適應不斷變化的條件。

簡單地說,單一的安全解決方案無法取勝,因為現在的訪問已經分散在辦公室、移動設備和家庭設備之間。威脅形勢發展太快,單一供應商無法在各種情況下保護每個層面。

相反,SignalFire認為網絡安全應專門針對特定的攻擊面和特定行業垂直的解決方案。通過雲原生安全的視角,該行業將越來越關注自動化和眾包,以解決人才短缺,而DevSecOps將進行擴展以應對開源使用的爆炸性增長。以下是影響當今和未來去中心化網絡安全的最大趨勢:

去中心化的網絡安全趨勢

在移動、雲、在家工作的時代,身份從零信任開始

欺詐檢測、認證、授權、供應和其他相關工具的改進對保護公司及其數據至關重要

雲應用和API的擴展導致非人類身份的數量是人類身份的45倍,這突出了對全面的人類和非人類身份安全戰略的需求

沒有創新的身份和訪問管理(IAM)解決方案,就無法實現真正的零信任網絡的願景

對於分佈式員工隊伍來說,防火牆已經過時了

在一個無邊界的環境中,我們需要零信任的基礎設施來仔細檢查誰正在連接以及他們正在連接什麼

CIO和CISO沒有意識到他們的全部數字足跡會導致組織無法檢測到攻擊的影子IT。

需要為這些碎片化方面(包括物聯網、網絡應用和雲)提供新的監控和合規工具。

網絡安全是科技行業最大的技能短缺

不斷增長的需求和培訓機會的不足造成了網絡安全勞動力和專業知識的短缺

網絡安全工程的熟練勞動力短缺情況比軟件工程領域的總體情況嚴重35%。目前,網絡安全工程總職位中有8.5%的空缺,而整個軟件工程領域只有6.3%。自疫情開始以來,超過50%的CISO加入了一家新公司。

數字基礎設施已成為越來越受歡迎的攻擊目標,因為個人黑客、犯罪團伙和民族國家更喜歡網絡攻擊,認為它們比傳統戰爭或恐怖主義更有效

美國未能將其最優秀的技術人才吸引到安全領域

隨著機器學習允許對大數據進行分析,自動化程度的提高有助於在短期內縮小差距

隨著我們從物聯網設備等非傳統來源獲取資產和交易數據,數據過剩推動了對數據識別和優先化基礎設施的需求

為了在中期縮小差距,直到高等教育能夠迎頭趕上,在職和私立教育技能培訓解決方案很有必要

鑑於當前市場勞動力和財務資源較少,網絡安全提供商必須更多地依賴產品驅動的增長,而非銷售

供應商必須同時簡化整合流程,以減少客戶對整合工程勞動力的需求

開源和無代碼正在創造不可控制的依賴性迷宮

現代技術堆棧越來越依賴於快速擴展的開源庫,這導致了Log4j等不可預見的大規模漏洞

儘管它們的使用量不斷增加,年輕的、新興的SaaS和開源公司往往缺乏適當保護其係統的資源和專業知識

我們需要解決方案來平衡利用開源工具帶來的創新並保護日益去中心化的軟件供應鏈

此外,低代碼/無代碼軟件的Cambrian爆炸性增長使得業務部門的員工可以在沒有適當的隱私或安全監管的情況下,自行調整自己的工作流程和應用程序,從而創造出傳統審查無法看到的內部自動化層

如下所示,SignalFire已經投資了一些應對這些趨勢的初創公司。

Anchore:專注於容器的軟件供應鏈安全

Blubracket:專注於代碼的軟件供應鏈安全

CloudVector:API安全(*被Imperva收購*)。

Dig Security: 雲原生、實時數據安全

Horizon3:自主Pen-Testing-as-a-Service

Project Discovery: 下一代漏洞管理

Twingate:零信任網絡的安全訪問平台

去中心化網絡安全的創業機會

自動化/眾包

網絡安全人才40%的短缺使得人工干預更加困難

複雜性和警報量的迅速增加:數十億的設備,攻擊擴散等。

重點:跨雲、跨saas的MDR解決方案、大型眾包網絡

攻擊面特定解決方案

移動設備取代台式機成為主要終端,物聯網推動了設備激增

表明威脅級別並用於數據保護的用戶行為

重點:資產管理、行為認證

垂直特定解決方案

自動化程度低/安全性差的垂直行業正受到威脅(例如,醫療保健網絡攻擊增加了55%)

橫向解決方案(如KYC)無法滿足獨特的合規性和數據隱私需求。

重點:合規數據隱私解決方案,數字風險管理,反欺詐協調引擎

身份

身份是真正零信任環境的關鍵

現代的網絡安全漏洞中,80%都涉及一組被破壞的特權憑證

重點:跨雲環境和應用的統一配置和治理

DevSecOps

開源軟件的大規模湧現暴露了安全漏洞

更快速的雲開發推動了安全自動化的需求

重點:跨編程語言和跨開發生命週期安全解決方案

雲原生網絡安全

COVID-19導致工作從企業數據中心轉移到雲端

用戶、設備和軟件應用的激增使基於邊界的模式變得多餘

重點:為企業和SMB提供雲原生安全的簡單打包實施方案

數據安全

遷移到雲端使數據訪問和使用民主化,並加速了數據擴散

由於監管壓力增加,發現、分類和監控所有敏感數據變得至關重要

重點:通過強大的響應措施和多雲功能進行實時數據威脅檢測