암호화폐나 대체불가토큰(NFT) 투자자가 급격히 증가하면서, 이들을 겨냥한 사기도 함께 증가했다. 블록체인 데이터 분석업체 체이널리시스에 따르면 올해 상반기 암호화폐 사기 피해는 16억 달러(약 2조원)를 기록했다.

그중에는 스마트 컨트랙트의 취약점을 공격한 전문 해커의 소행도 있지만, 조금만 주의했으면 충분히 피할 수 있던 사기 피해도 존재한다. 웹3 관련 보안 분석가이자 25만명의 팔로워를 지닌 트위터 활동가 'Serpent'는 트위터에서 가장 흔히 찾아볼 수 있는 8가지 사기 방식을 정리했다.

1) '자세히 보아야 안다' URL 바꿔치기

일부 사기 프로젝트의 경우 공식 사이트와 비슷해 보이는 인터넷주소(URL)를 사용한다. 예를 들어 < i >를 유사한 글자인 < ı >나 <Ì>로 바꾸는 방식이다. 정식 URL로 착각해 들어가면 가짜 사이트로 들어가게 된다.

가짜 사이트에서 '등록하려면 로그인(Login to Register)' 버튼을 누르면, 해커에게 지갑 속 NFT나 암호화폐를 가져갈 수 있는 권한을 부여하는 서명이 전송된다.

2) '긴급! 프로젝트 해킹!' 가짜 리보크(Revoke) 사기

사용자의 심리적 두려움을 이용한 사기도 있다. 공식 계정을 사칭한 한 계정이 '프로젝트가 해킹당했다'라며 긴급 공지를 올리고, 해킹을 방어하기 위해 특정 링크(Revoke)를 누르라고 경고하는 식이다. 해당 링크로 들어간 사이트에서 지갑을 연동할 경우 자산을 도난당하게 된다.

이를 위해 사기꾼들은 공식 인증 마크를 받은 계정을 해킹하고, 이름을 OpenSea와 같은 유명 사이트로 바꾼다. 피해자를 속이기 위해 트윗에 좋아요, 리트윗 및 답글을 달아 공식 계정인 것처럼 눈속임하기도 한다.

3) 꿀단지(HonetPot) 스캠

해커가 (블록체인에 무지하다는 듯) 돈이 들어있는 특정 지갑의 개인키(private key)를 피해자에게 보낸다. 다만 해당 지갑에는 가스비(수수료)가 없어 출금이 불가능한 상태. 피해자가 돈을 꺼내기 위해 돈을 보내는 순간, 봇을 이용해 해당 자금을 훔치는 방식이다.

4) 공식 계정으로 '무료' 에어드랍 & 민팅 안내

사기꾼이 공식 인증 마크를 단 계정을 이용해 무료 에어드랍이나 민팅 등을 안내한다. 무료라는 말에 혹해 링크를 들어가 지갑을 연결하면 자산을 탈취당하게 된다.

Serpent는 "트위터 인증 마크를 맹목적으로 신뢰하면 안된다. 언제나 계정을 두번 확인해야 한다"고 설명했다.

5) 가짜 프로젝트 리뷰

사기꾼들이 유명 플레이투언(P2E) 프로젝트를 사칭하거나, 새로운 프로젝트의 '베타' 버전을 만든다. 이후 인플루언서나 유명 NFT 수집가들에게 접근해 프로젝트 리뷰를 요청하는 방식이다. 해커가 보낸 테스트 파일을 다운로드 받을 경우 브라우저의 쿠키와 확장 데이터를 모두 가져간다.

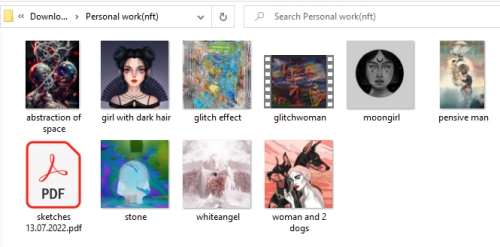

6) 가짜 아트(Art) 의뢰

유명한 (혹은 유명해질 것으로 기대되는) NFT 작가들에게 '협업'을 제시한다. 사기꾼은 작가에게 '프로젝트 예시'를 파일로 보내고, 해당 파일을 다운로드 받으면 NFT 작가의 지갑에서 NFT와 암호화폐가 빠져나가는 방식이다. 일부 해커는 작가를 속이기 위해 파일 끝에 '.pdf'를 붙이고, 파일 아이콘을 PDF 아이콘으로 바꾸기도 한다.

7) '하루에 200만원 버는 법 알려드립니다'

돈을 벌 수 있다는 자극적인 제목(or 썸네일)의 영상을 공유한다. 해당 영상에선 확실하게 돈을 벌 수 있는 방법(ex. 프로토콜을 이용한 선행매매-front running)을 소개하고, 이를 실행하기 위해 자금이 채워져야 한다고 속인다. 이렇게 모인 자금은 사기꾼의 지갑으로 전달된다.

8) "사기 당한 분 보세요" 피해자 두번 속이는 스캠

이미 한번 스캠 피해를 입은 사람을 대상으로, 수수료를 주면 해킹당한 자금을 되찾아주겠다고 얘기한다. 훔친 자금을 회수하는 스마트 컨트랙트를 실행하기 위해 수수료가 필요하다는 이유다. 물론 수수료를 보내도 사기꾼은 아무런 조치를 취하지 않고 그대로 잠적한다.

원문 출처: https://www.tokenpost.kr/article-103115