原文:《黑客被項目方直接“人肉”? Arbitrum鏈上Hope項目發生180萬美元Rug Pull簡析》

作者:Beosin

2月21日,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平台監測顯示, Arbitrum鏈上Hope Finance項目發生Rug Pull,也就是我們通常所說的“拉地毯似騙局”。

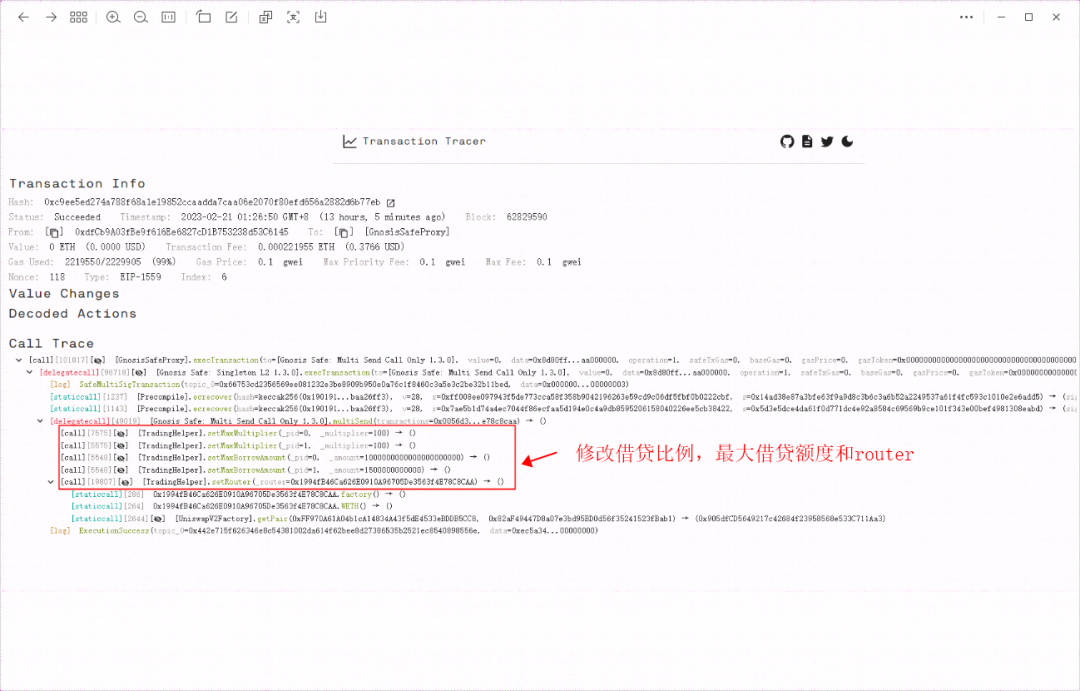

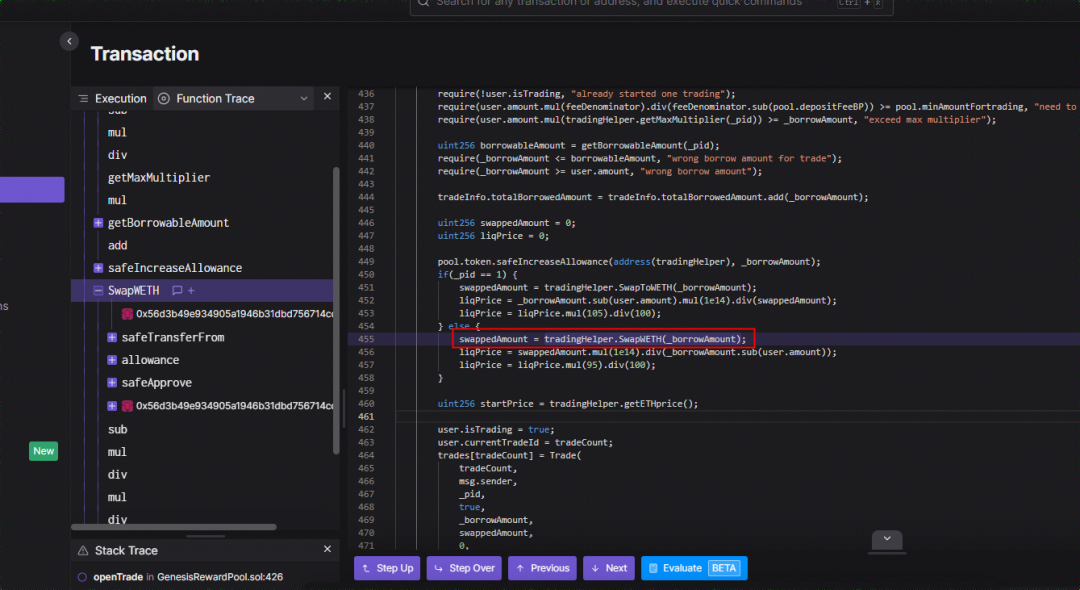

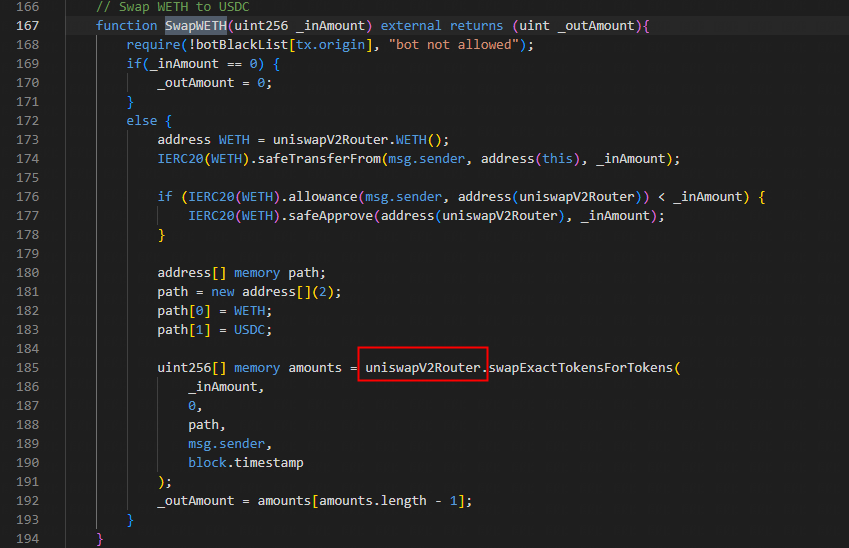

Beosin安全團隊分析發現攻擊者(0xdfcb)利用多簽錢包(0x1fc2)執行了修改TradingHelper合約的router地址的交易,從而使GenesisRewardPool合約在使用openTrade函數進行借貸時,調用TradingHelper合約SwapWETH函數進行swap後並不會通過原本的sushiswap的router進行swap操作,而是直接將轉入的代幣發送給攻擊者(0x957d)從而獲利。攻擊者共兩次提取約180萬美金。

攻擊交易1:

0xc9ee5ed274a788f68a1e19852ccaadda7caa06e2070f80efd656a2882d6b77eb(修改router合約的攻擊交易)

攻擊交易2:

0x322044859fa8e000c300a193ee3cac98e029a2c64255de45249b8610858c0679(447WETH)

攻擊交易3:

0x98a6be8dce5b10b8e2a738972e297da4c689a1e77659cdfa982732c21fa34cb5(1061759USDC)

在昨天的時候,Beosin Trace追踪發現攻擊者已將資金轉入跨鏈合約至以太鏈,最終資金都已進入tornado.cash。

Beosin也在第一時間提醒用戶:請勿在0x1FC2..E56c合約進行抵押操作,建議取消所有與該項目方相關的授權。

有趣的一點是,項目方似乎知道是誰的,直接放出攻擊者的信息。

該帖子聲稱黑客是一名名叫Ugwoke Pascal Chukwuebuka的尼日利亞人。尼日利亞國民參與該項目的情況尚不清楚,但他的實際身份受到社區成員的質疑。

緊接著,有推特用戶分享了地圖裡搜索出來的地址,直接開啟“人肉”模式。

據公開資料,Hope Finance的智能合約由一家不出名的機構審計。儘管標記了一些小漏洞,但該平台得出的結論是, Hope Finance的智能合約代碼已“成功通過審計”,“沒有提出警告”。

這也提醒我們,找正規安全審計公司的重要性。

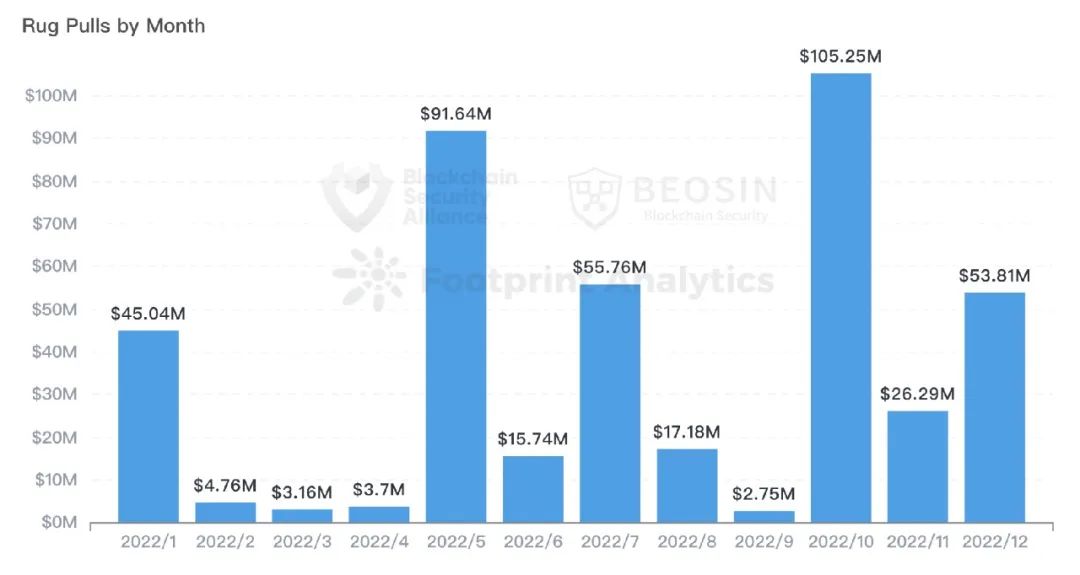

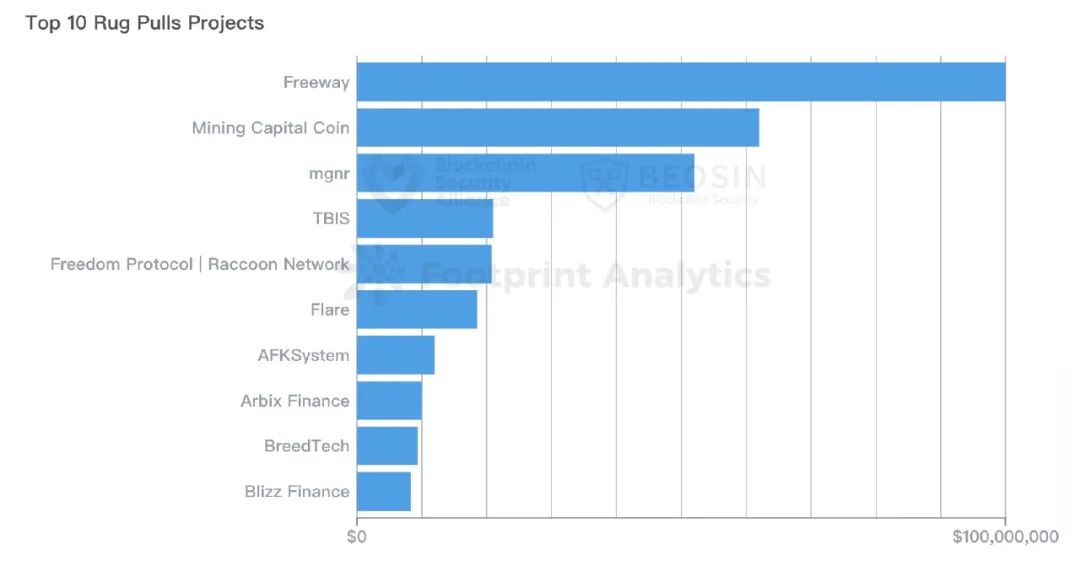

根據Beosin2022年的年報數據,去年2022年共發生Rug pull事件超過243起,總涉及金額達到了4.25億美元(FTX事件暫不計入)。

243起rug pull事件中,涉及金額在千萬美元以上的共8個項目。 210個項目(約86.4%)跑路金額集中在幾千至幾十萬美元區間。

而Beosin也總結出Rug pull事件具有以下特點:

1. Rug週期時間短。大部分項目在上線後3個月內就跑路,因此大部分資金量集中在幾千至幾十萬美元區間。

2 多數項目未經審計。有些項目的代碼裡暗藏後門函數,對於普通投資者而言,很難評估項目的安全性。

3. 社交媒體信息欠缺。至少有一半的rug pull項目沒有完善的官網、推特賬號、電報/Discord群組。

4 項目不規範。有些項目雖然也有官網和白皮書,但仔細一看有不少拼寫和語法錯誤,有些甚至是大段抄襲。

5. 蹭熱點項目增多。去年出現了各類蹭熱點幣種跑路事件,如Moonbird、LUNAv2、Elizabeth、TRUMP等,通常及其快速地上線又火速捲款而逃。

也因此,項目方和用戶都需要做好安全防護。部分項目開發匆忙、未經審計就上線很容易遭受攻擊。此外,除了合約安全、私鑰/錢包安全,團隊運營安全等還需要重視,有一個薄弱的領域都可能讓項目方造成巨大損失。