0x1 事件背景

Hyperlab區塊鏈安全實驗室情報平台監控到消息,北京時間2022年9月5日BNBChain 上的DAO Officials項目遭到閃電貸攻擊。 Hyperlab安全團隊及時對此安全事件進行分析。

0x2 攻擊者信息

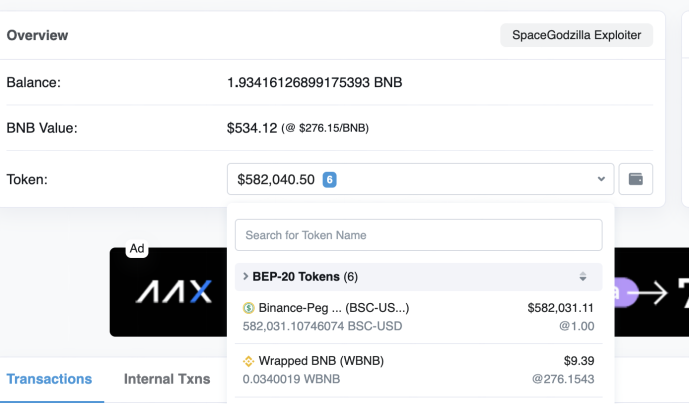

攻擊者錢包(SpaceGodilla Exploiter):

0x00a62EB08868eC6fEB23465F61aA963B89e57e57

攻擊者合約:

0xb2d7d06b67e67b8a3acb281d1f9aaa2716f28bbb

攻擊交易:

0x414462f2aa63f371fbcf3c8df46b9a64ab64085ac0ab48900f675acd63931f23

0x6c859ae624002e07dac39cbc5efef76133f8af5d5a4e0c42ef85e47d51f82ae0

0x3b1d631542eb91b5734e3305be54f305f26ab291b33c8017a73dcca5b0c32a1b

0xa7fdefcd80ba54d2e8dd1ab260495dca547993019d90f7885819bb4670b65bad

0xf1368418344e21a1a09a2c1770ea301bf109ca3b387a59a79242a27d709195a7

0x8eb87423f2d021e3acbe35c07875d1d1b30ab6dff14574a3f71f138c432a40ef

漏洞合約:

0xea41bbd80ac69807289d0c4f6582ab73e96834d0

0x3 攻擊分析

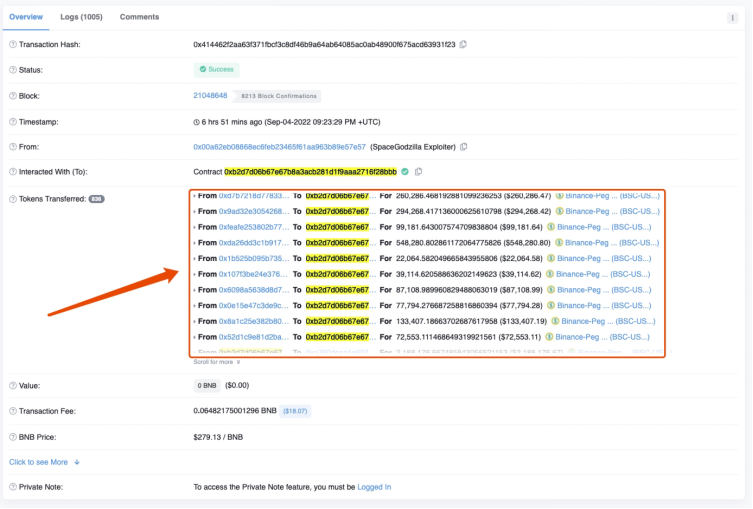

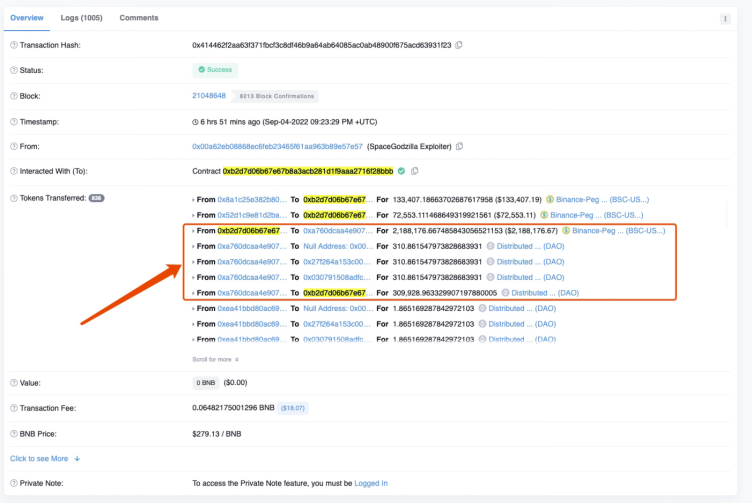

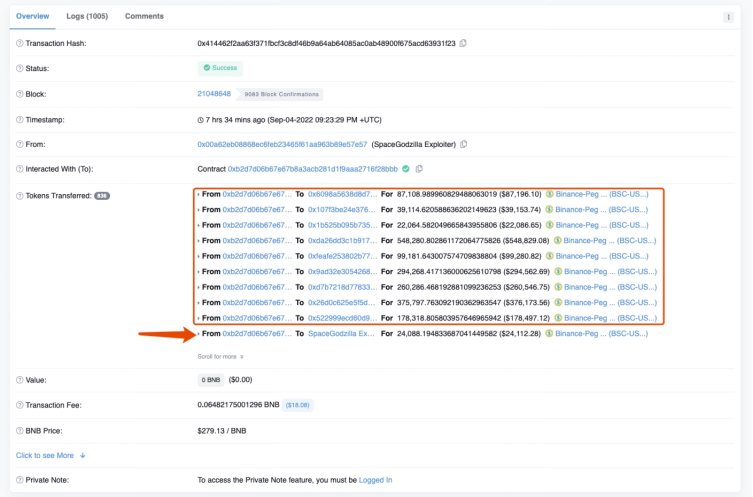

攻擊者主要的攻擊交易流程(以其中一個攻擊交易為例):

第一步: 從閃電貸分批多次借貸大額BSC-USD

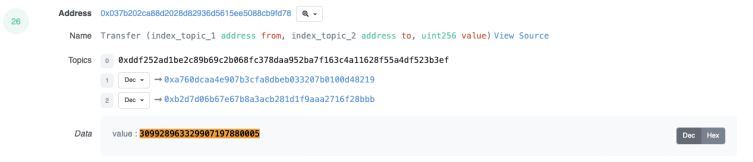

第二步: 將2,188,176.667枚BSC-USD 轉換成309,928.963 枚DAO

第三步: 將309,928.963枚DAO換取成1928505 枚BSC-USD

第四步: 歸還多次借貸大額BSC-USD後,剩餘的24088枚BSC-USD轉到攻擊者錢包中。

攻擊者重複以上攻擊行為,在多筆攻擊交易成功後最終獲利逾50萬美元。

0x4 漏洞細節

HyperLab安全團隊正在分析攻擊者賺取DAO發放的獎勵合約邏輯漏洞,詳情將在後續文章中披露。

0x5 資金流向

目前黑客獲利的582,031 枚BSC-USD 仍在其錢包地址中( 0x00a62…e57 )。

0x6 總結

HyperLab安全團隊認為此次攻擊事件發生的主要原因在於閃電貸的獎勵合約的邏輯漏洞。攻擊者利用此漏洞進行多次重複賺取DAO發放的獎勵。經檢查,此獎勵合約並沒有經過安全審計。 HyperLab建議任何合約上線前應進行全面的安全審計,將可能發生的安全風險規避掉。