10月27日,NUMEN實驗室通過鏈上數據監控發現,UvToken項目遭到黑客攻擊,黑客從此次攻擊中獲利了1078 BNB和1161991 BUSD,共計約150W美金。我們也是在第一時間對事件經過和資金流向做了分析和追踪,目前黑客已經通過Tornado.Cash進行資金轉移。

項目方聲明

項目方也在推特上對本次事件做了說明,並且已經讓安全公司介入。

攻擊相關地址

黑客地址: https://bscscan.com/address/0xf3e3ae9a40ac4ae7b17b3465f15ecf228ef4f760

黑客合約地址:

https://bscscan.com/address/0x99d4311f0d613c4d0cd0011709fbd7ec1bf87be9

權限合約地址:

https://bscscan.com/address/0x5ecfda78754ec616ed03241b4ae64a54d6705a1a#code

UVT獎勵領取合約:

https://bscscan.com/address/0x36f277165c8b1b80cc3418719badb1864e2687bc#code

攻擊交易:

https://bscscan.com/tx/0x54121ed538f27ffee2dbb232f9d9be33e39fdaf34adf993e5e019c00f6afd499

攻擊過程

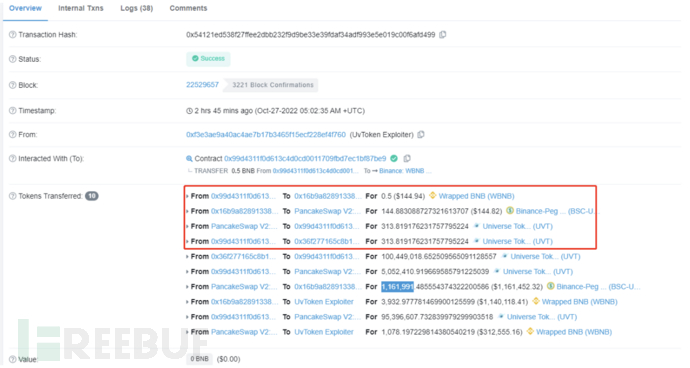

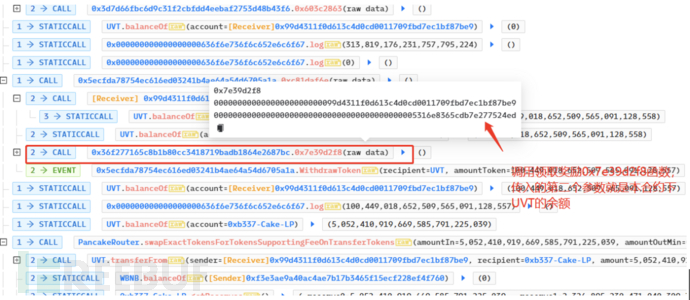

- 黑客首先用5個BNB兌換為313UVT代幣並轉入到了0x36f277165c8b1b80cc3418719badb1864e2687bc合約中。相關交易信息如下圖所示:

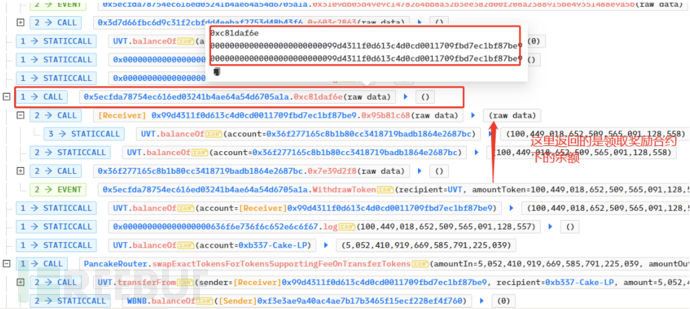

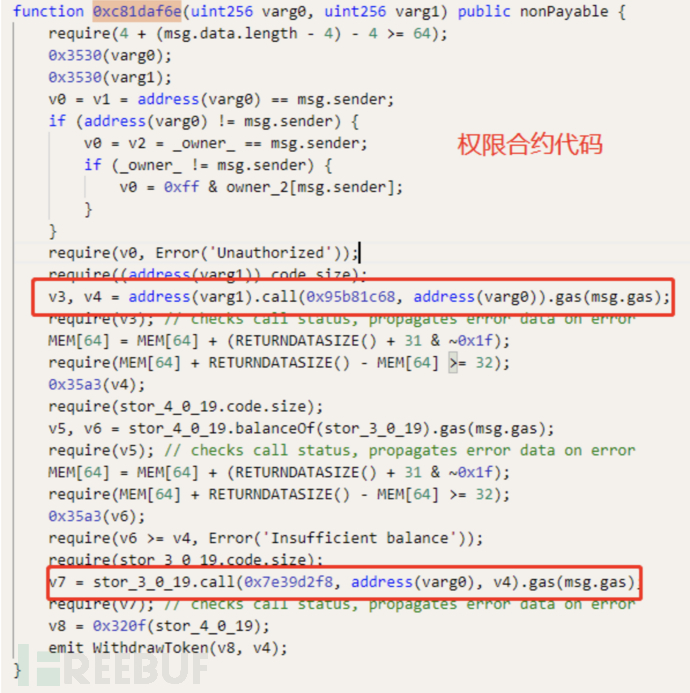

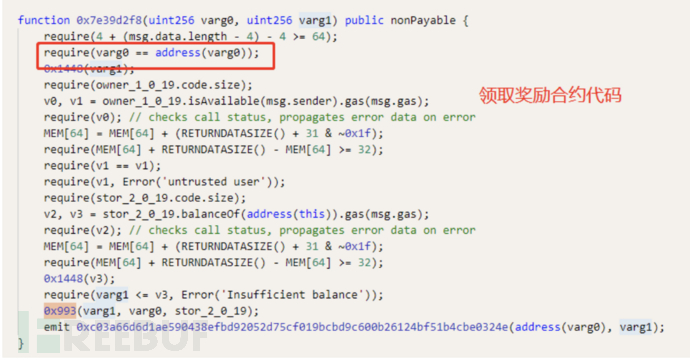

- 然後調用權限合約地址中的0xc81daf6e函數,傳入參數時將自己創建的合約地址作為兩個參數傳入,這樣其中v4的值可以從黑客的合約中返回,返回的數量就是項目方領取獎勵合約0x36f277165c8b1b80cc3418719badb1864e2687bc下的UVT餘額。

- 權限合約的0xc81daf6e函數在裡面同時又去調用了領取獎勵合約中的0x7e39d2f8函數,這樣權限驗證也可以通過,然後將合約下的UVT代幣全部轉走。

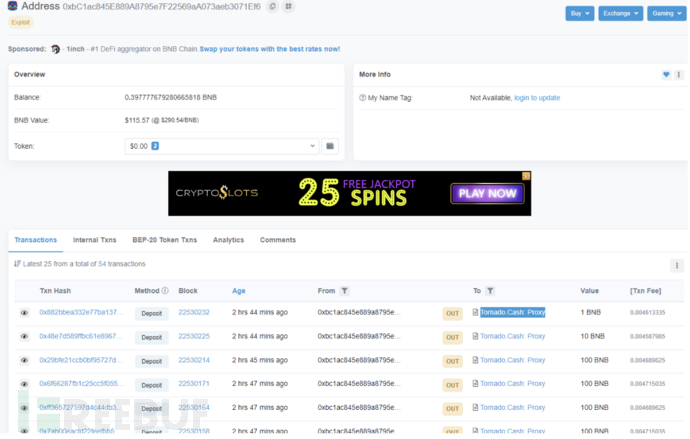

資金流向:

目前黑客已經將所有獲利的代幣通過Tornado.Cash進行轉移,NUMEN實驗室也會持續關注資金動態。

總結:

針對本次攻擊事件,NUMEN實驗室提醒用戶和項目方做好資產安全防護,對於項目中存在權限驗證, call調用時要多方面做好安全測試和驗證,以保證項目和資金安全。 NUMEN實驗室專注於為WEB3的安全保駕護航。

Numen導航

Numen 官網

https://numencyber.com/

GitHub

https://github.com/NumenCyber

https://twitter.com/@numencyber

Medium

https://medium.com/@numencyberlabs

https://www.linkedin.com/company/numencyber/