撰文:Haotian,區塊鏈安全從業者來源: @tmel0211推文

有媒體傳pNetwork 遭遇了黑客攻擊,導致pGALA 被增發,進而造成了DEX 和交易所之間的套利災難,我去深扒了一下鏈上數據,發現很可能就是項目方“自導自演”的,試圖通過巨量增發掏空舊池子,結果操之過急砸盤導致價格波動過大,誘發市場秩序亂套。

今天早上4點28分pNetwork 發佈公告消息,稱其原跨鏈橋協議有安全問題,因此要部署新合約,強調了已發快照空投,並呼籲大家不要去PancakeSwap 池子交易。

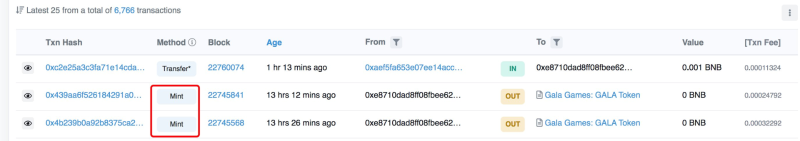

但其實4:13 和4:27,就有地址在鏈上增發分兩次增發了約556 億枚pGALA,這是誰幹的呢?

也許項目方不承認0x6891a23 開頭的地址是其官方地址,但看看時間線, 4:27 分Mint,4:28 推特公告就出來了。

如果是黑客,那項目方應該發公告宣布被無限增發攻擊了,提醒市場用戶警惕風險。但項目方並沒有這樣做。唯一的解釋是,項目方自己試圖通過巨量增發來“贖回”交易池的流動性。

然後5:29,“項目方”開始砸盤,一開始每次只砸三四百萬枚GALA,直到6:09 分,“項目方”直接砸了一個2.79 億枚。最後一筆交易(6:16 分)直接砸了21 億枚,這樣操作市場怎麼能扛的住?

撤出流動性至少要緩慢進行,身為項目方也不考慮這樣操作可能帶來的市場連鎖反應?

詭異的事情來了,大家注意到有一個套利650 萬刀的牛人。但其是在6:10 進場瘋狂買pGALA 進行套利的,距離項目方第一次2.79 億枚砸盤的時間,間隔不足1 分鐘。

什麼樣的牛人,能捕捉到這麼精準的消息?這套利策略的執行的效率也太高了吧!

匪夷所思,項目方不妨出來解釋一下?

鏈上地址: https://bscscan.com/address/0x2aacd883f9b9e2931b116236d905d7f079fc7eec

雖然不能百分百下結論,但鏈上數據能看明白一些事情,項目方在應急響應時的混亂,以及和交易所之間缺乏有效溝通的問題,都暴露了項目方在處理安全問題時的經驗不足,也並沒有考慮到潛在市場影響。

冤有頭債有主,不明真相的散戶確實無辜蒙受了損失,孫哥不妨找項目方爭論一下。