上一期結合8月Liquid和Bilaxy兩個交易所熱錢包被攻擊事件,艾貝鏈動CTO Neilson主要分析了金融級安全芯片軟硬件設計如何保護機構錢包私鑰的全生命週期安全。本期艾貝鏈動CTO Neilson將繼續介紹機構錢包私鑰高頻使用的安全邏輯,解讀機構經營過程中如何實現頻繁操作的安全性和易用性。

金融級安全芯片,實現了對私鑰從產生、存儲到簽名運算的安全性保護。但這對於機構用戶,特別是圍繞數字資產開展金融服務的經營性機構,還是不夠的。機構對數字資產的動用需求,通常在不同角色的多人、多地、多系統之間流轉。這個過程中,還會面臨其他維度的安全威脅,比如,黑客通過提前註入的木馬程序“篡改”關鍵交易信息,將資金悄悄轉入自己的目標地址;或者通過獲取內部管理人員權限,向數據庫中插入一筆“偽造”的授權交易。對交易的偽造或者篡改,都屬於“中間人攻擊”的範疇。

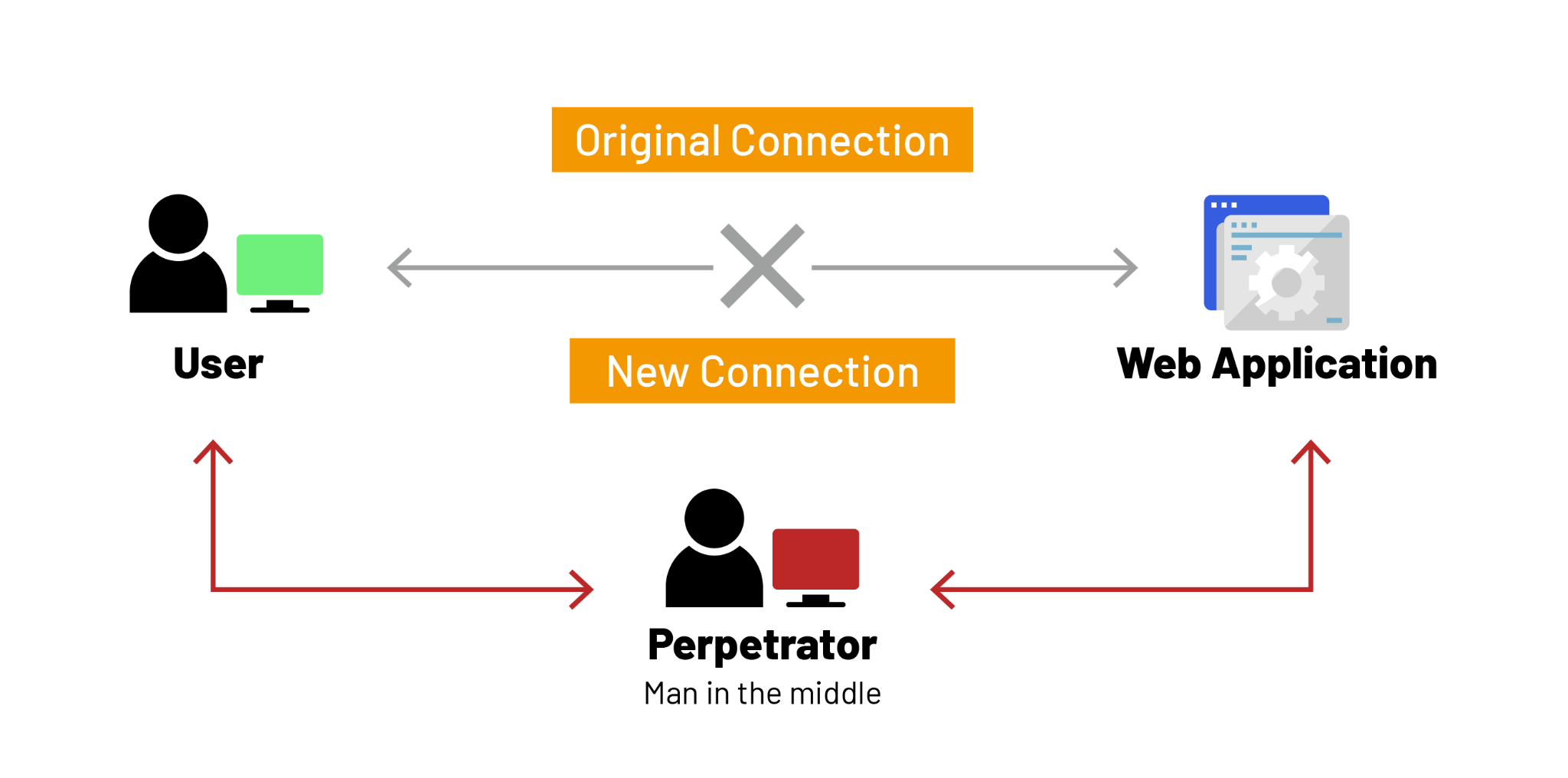

什麼是“中間人攻擊”,攻擊邏輯如何實現?

中間人攻擊(MITM,man in the middle attack)是一種網絡攻擊類型,當數據離開一個端點前往另一個端點時,傳輸過程的時間便是對數據失去控制的時候。當一個攻擊者將自己置於兩個端點並試圖截獲或阻礙數據傳輸時,便稱為中間人攻擊。通信的兩方認為他們是在與對方交談,但是實際上他們是在與黑客交流。類似於我們通俗理解的信息被“竊聽”。

圖1:中間人攻擊示意圖

圖1:中間人攻擊示意圖

當下黑客以獲取經濟利益為目的時,中間人攻擊就會成為對加密貨幣交易最有威脅並且最具破壞性的一種攻擊方式。

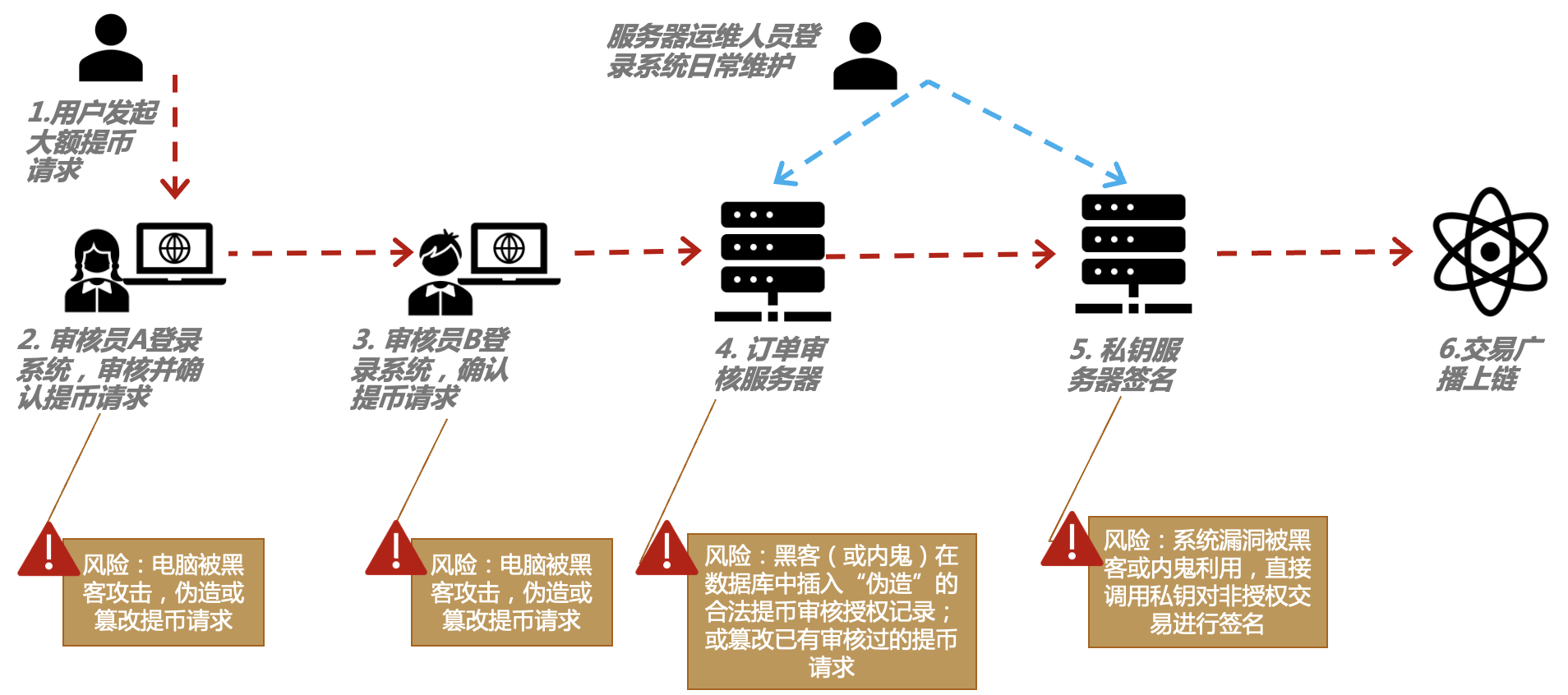

在一個數字資產機構的經營活動中,對於數字資產的動賬請求通常涉及到不同權限級別的多人審核,並且這些人可能處於不同的地域、使用不同的客戶端環境。從動賬請求的審核授權到動用私鑰簽名,信息也會在機構內的多個系統之間流轉。如果我們把交易的審核授權看做“會話”的一端,交易的簽名執行看作“會話”的另一端,那麼在這個交易的“會話”中,就存在著多種被實施“中間人攻擊” 的可能性。比如,黑客或內部作惡人員直接在後台數據庫中插入一條偽造的審核授權交易請求,或者篡改交易的關鍵信息,如目標地址。讓審核人員看到的交易信息與實際簽名的交易信息不一致。

圖2:機構現有在線提幣流程及風險點

機構錢包的端到端“所見即所簽”功能如何防止中間人攻擊?

艾貝鏈動創造性的將基於安全硬件的端到端“所見即所簽”的能力引入到從交易審核到交易簽名的環節當中。通過為審核人員配發專有的安全硬件設備簽章盾,並在設備上對關鍵的交易信息如幣種,目標地址,金額等進行指紋或按鍵等物理方式的確認,後由簽章盾對經過確認的交易信息進行簽名,發送給保管私鑰的加密機設備進行簽名,確保這個鏈路中無論經過多少環節多少系統流轉,待簽名的交易信息一定是經過審核人員“人為意志”的授權,且未被篡改的,從而杜絕任何一種形式的“中間人攻擊”對交易進行偽造或篡改。

圖3:“所見即所簽”交易審核簽名流程

Neilson提到,艾貝鏈動基於硬件的端到端“所見即所簽”功能,支持多人多級分佈式授權管理,不僅能夠大大提昇機構內部私鑰動用的安全性,還能夠用於跨機構之間,比如,託管平台與客戶之間。最後,Neilson再次強調,無論是通過金融級軟硬件設計保護私鑰,還是通過端到端的“所見即所簽”功能保護交易過程的安全,都只是安全環節技術層。機構資產安全是一套系統工程,我們需要依據整體安全框架來統籌考慮,機構“資產”有何“脆弱性”,面臨什麼“威脅”導致了“風險”,採用何種安全“機制”消除或減少“風險”,最終保護資機構產安全。

關於艾貝鏈動

艾貝鏈動是一家區塊鏈領域安全產品與技術服務公司,以技術創新為驅動力,通過在金融、政企等領域的區塊鏈安全技術研究和應用落地,致力於打造數字社會的信任基石,持續賦能數字化浪潮下的個人及企業。艾貝鏈動現已推出機構數字資產自託管解決方案“犀鎧”、涉案虛擬貨幣取證提控系統“犀識”、反洗錢與資產追踪服務“犀溯”、區塊鏈智能合約安全診斷服務“犀曉” 等,並在多家企業和政府領域實現部署應用。