事件時間7月14日,BSC 鏈上的SpaceGodzilla項目遭到黑客的閃電貸攻擊,黑客利用閃電貸借取大量資金操縱PancakSwap上交易池中平台幣的價格,並且利用項目中漏洞進行了攻擊。此次攻擊黑客套利25,378.78BUSD,NUMEN實驗室第一時間通過分析攻擊交易和代碼細節,揭開閃電貸的秘密。

事件分析:

攻擊者錢包地址:

https://bscscan.com/address/0x00a62eb08868ec6feb23465f61aa963b89e57e57

攻擊者合約地址:

https://bscscan.com/address/0x3d817ea746edd02c088c4df47c0ece0bd28dcd72

SpaceGodzilla代幣地址:

https://bscscan.com/address/0x2287c04a15bb11ad1358ba5702c1c95e2d13a5e0

攻擊者交易:

https://bscscan.com/tx/ 0x7f183df11f1a0225b5eb5bb2296b5dc51c0f3570e8cc15f0754de8e6f8b4cca4

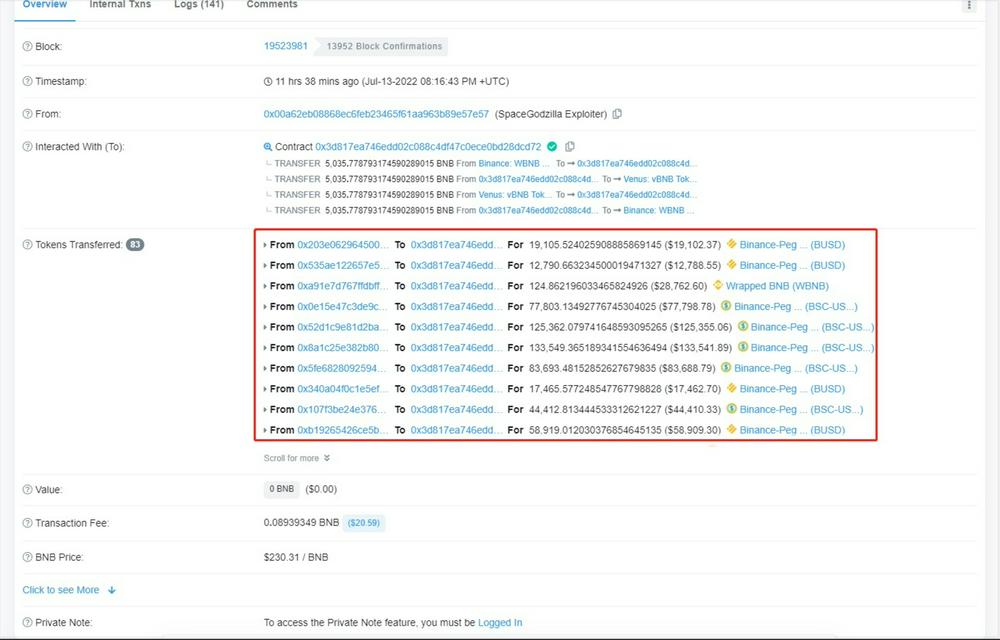

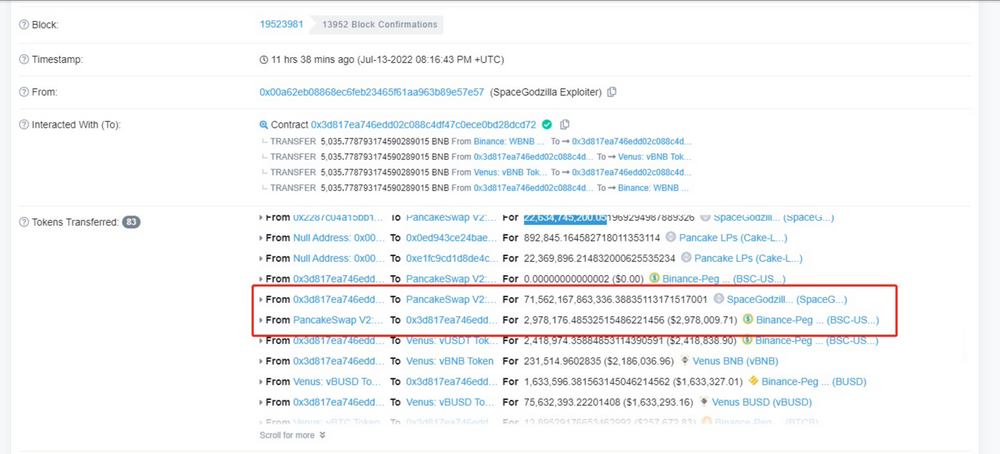

1.如圖1所示,攻擊者從各個借貸平台中貸借取了大量BUSD,WBNB等代幣到攻擊合約中,並且進行了一些代幣之間的借貸和互換。

圖1

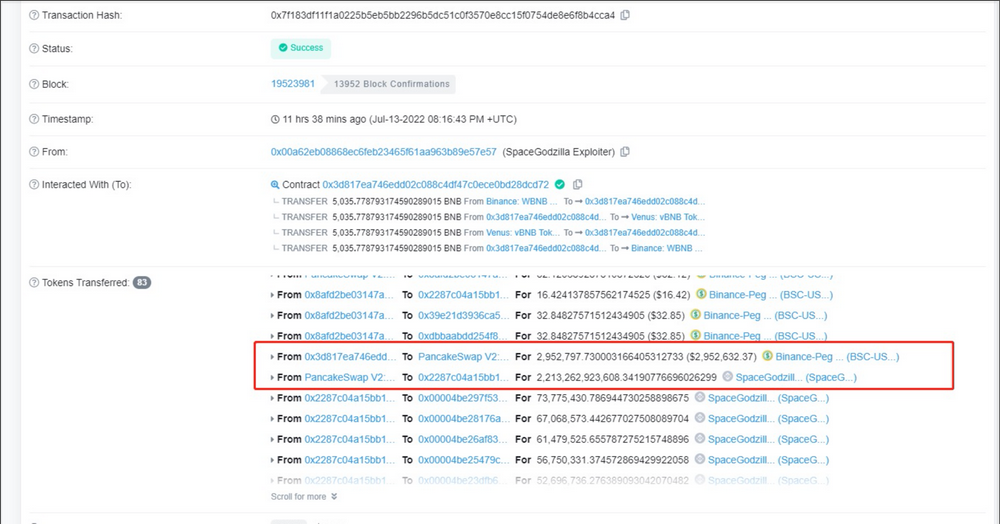

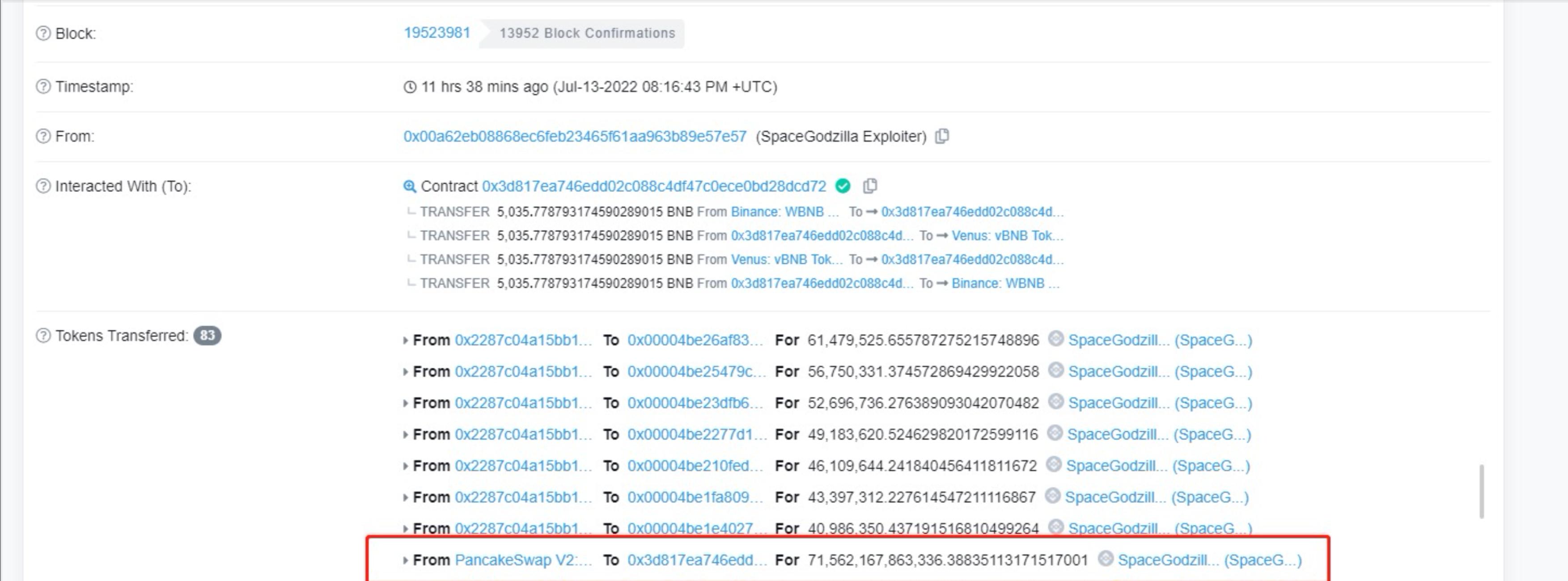

2.如圖2圖3所示,攻擊者將藉來的2,952,797.73BUSD在PancakeSwap中平台幣的交易池中兌換出71,562,167,863,336個SpaceGodzilla 。因此交易池中SpaceGodzilla和BUSD的比例受到影響, SpaceGodzilla的價格被拉高。

圖2

圖3

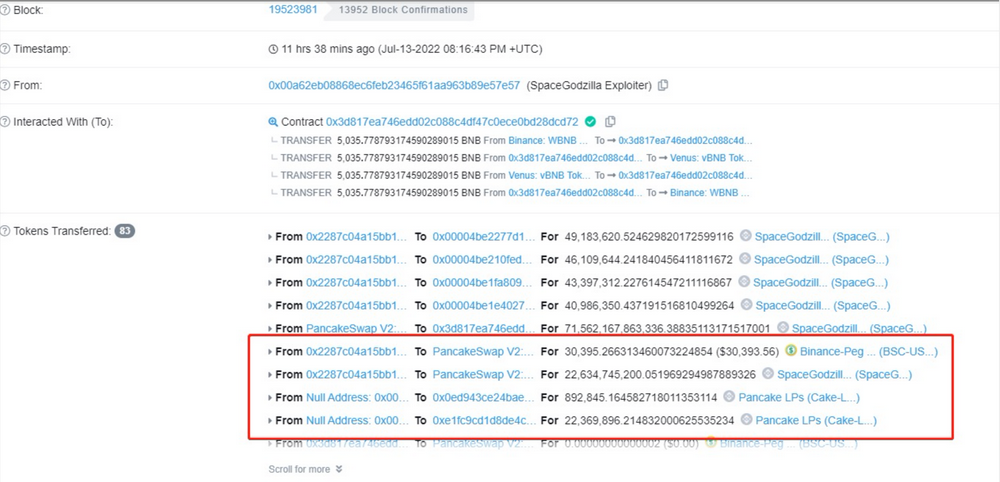

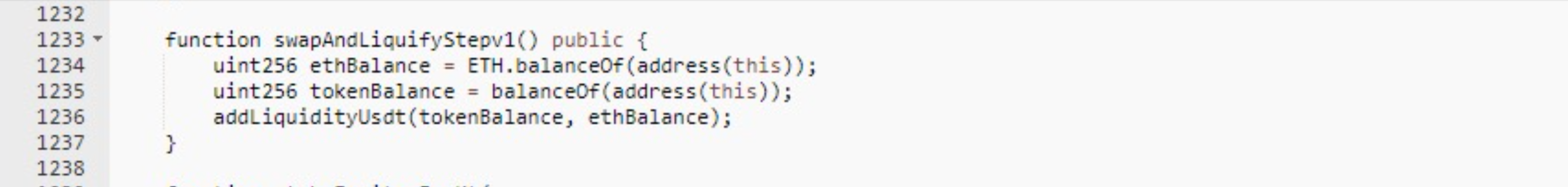

3.如圖4圖5所示,攻擊者調用合約中的swapAndLiquifyStepv1()函數,將合約下的30,395.26BUSD和22,634,745,200.05SpaceGodzilla添加到了PancakeSwap的交易池中,此時交易池的比例實際是不平衡的。

圖4

圖5

4. 如圖6所示,攻擊者將之前兌換的71,562,167,863,336個SpaceGodzilla代幣從PancakeSwap的交易池中兌換出2,978,176.48個BUSD,並且把從借貸平台的錢歸還回去,此次攻擊黑客攻擊獲利25,378.78BUSD 。

圖6

總結:

如圖7所示,目前黑客已經將此次攻擊獲利的25,378.78BUSD兌換為BNB,通過Tornado.Cash進行轉移。此次攻擊事件的原因是因為項目中的代碼邏輯存在一定的安全漏洞,swapAndLiquifyStepv1()函數在添加流動性時將合約下的兩種代幣全部添加到PancakeSwap的交易池中,此時交易池的比例是不平衡的,從而導致黑客利用這個漏洞進行攻擊。 Numen Cyber Labs建議,所有項目中接入去中心化交易所接口的函數都要經過嚴格測試。針對後續項目進展,我們會持續關注。

圖7

如需了解更多詳情,歡迎訪問Numen Cyber Technology官網https://www.numencyber.com 或發送郵件到operation@numencyber.com。