8月19日,總部位於日本的加密貨幣交易所Liquid熱錢包遭攻擊後,艾貝鏈動針對當前機構級熱錢包的幾種方案存在的安全風險做了分析,同時對機構面對高頻交易和資產安全的兩難需求命題提出了基於金融級安全硬件存儲私鑰的加密機熱錢包方案。並從安全硬件保護私鑰、物理設備確認交易信息及硬件審查執行流程與風控等維度來對症下藥,試圖破解機構熱錢包面對的安全隱患。

今天,面對Liquid此次遭受攻擊損失價值9135萬美金的加密資金流向,艾貝安全人員做了進一步的追踪分析:

北京時間8月20日下午15:32:29 , Liquid黑客開始通過Tornado.Cash混幣服務處理其盜取的以太幣資產。此前,黑客以多次利用去中心化交易所(例如Uniswap , 1inch等)將流通性較低或可能被凍結的資產轉換成以太幣( Ether )。

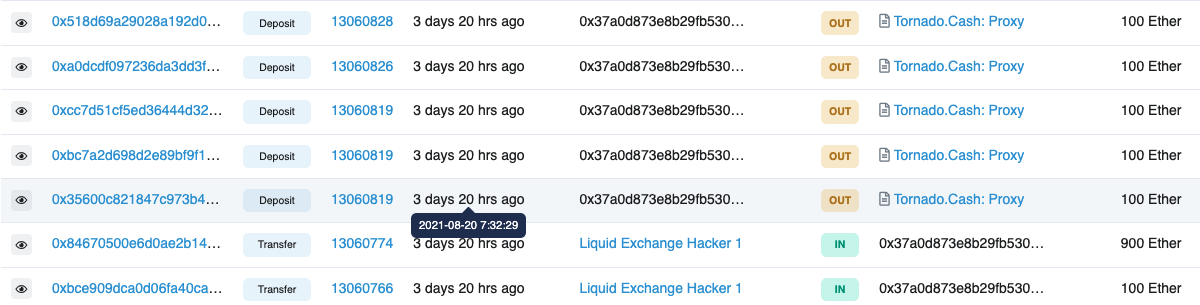

從上面的etherscan 交易截圖可以看到,黑客先將大筆資金打入0x37a0d 地址,再以每筆100 Ether 的方式分多筆將資產打入Tornado.Cash 智能合約,待後續處理。

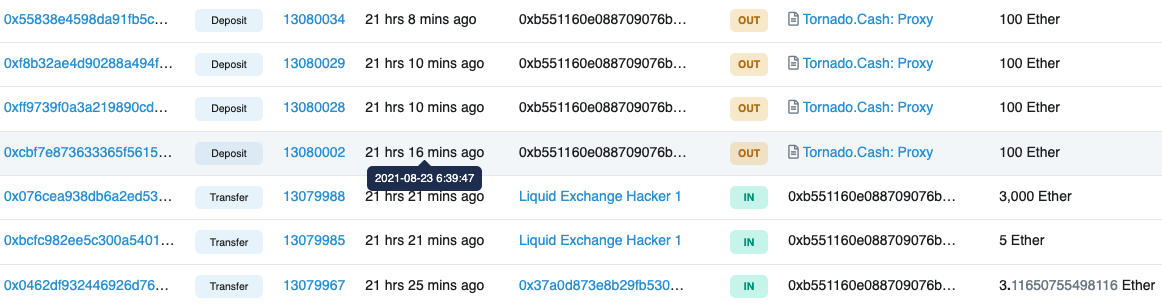

北京時間8月23日 下午14:39:47另一個地址0xb5511也開始被用來往Tornado.Cash轉移資金。

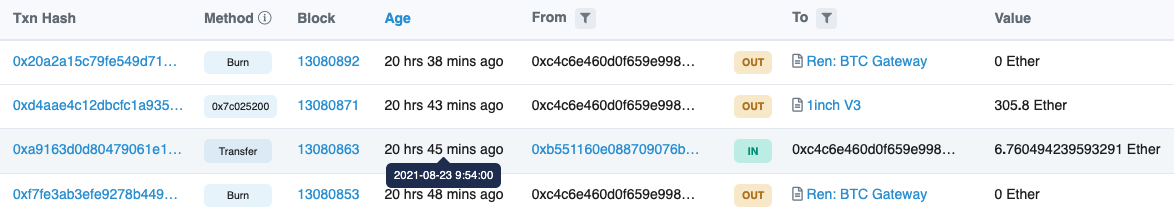

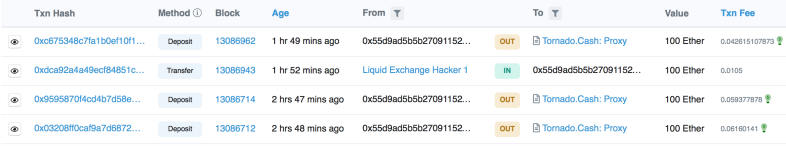

截止8月24日零點,共計8900 Ether已經進入Tornado.Cash 。根據艾貝安全人員分析,目前有一部分資金已經被從Tornado.Cash取出,並且通過RenBTC跨鏈兌換成99個BTC 。

原本黑客是可以有效通過混幣服務清除掉線索,但由於下面這筆6.76 Ether的轉賬,讓0xC4C6E地址又跟之前的金流關聯起來。目前對於這類混幣服務僅能以有限的信息統計分析。 [ 1 ]

在這裡,我們看到,此次黑客主要通過Tornado.cash混幣服務處理其盜取的以太幣資產,那麼Tornado.cash是什麼,又是如何為其提供隱私服務的呢?

Tornado.cash是一個完全去中心化的以太坊私人交易協議。

首先,用戶生成一個隨機密鑰(票據)並存入Ether或ERC20 ,同時將票據的哈希提交給Tornado.cash智能合約。然後,等待Ether存入後,用戶會等待一段時間再提現,這樣可以提高隱私性。最後,用戶提交持有其中一個票據的有效密鑰的證明,合約將以太幣ERC20轉移給指定的接收者。

圖源:Tornado.cash官網

Tornado.cash通過打破源地址和目標地址之間的鏈上鍊接來提高交易隱私。它使用一個智能合約,接受可以通過不同地址提取的ETH 存款。為了保護隱私,可以使用中繼器撤回沒有ETH餘額的地址。每當新地址提取ETH時,都無法通過鏈接提取存款,從而確保完全隱私。

這就意味著一旦黑客開始將盜取的資金向類Tornado.cash平台或去中心化交易所洗幣,受限於現有的AML技術,資金追溯將會是很大的挑戰。因此,目前對於機構,“防”患於未然,是優先策略。做好機構資產的安全防護是重中之重。

艾貝鏈動在提供保護機構數字資產安全自託管解決方案的同時,也在深入研發數字資產反洗錢與資金溯源工具,以期在“防”與“追”等各環節更好地為機構資產安全服務。

[ 1 ] L. Wu et al., Towards Understanding and Demystifying Bitcoin Mixing Services (WWW 2021)