加密貨幣網路釣魚連結正如潮水般湧入社群媒體,其數量之多,迭代之快,「得益」於詐騙集團背後的分潤者Drainer。 Drainer 是一種惡意軟體,專門設計用來非法清空或「排空」加密貨幣錢包,這種軟體被其開發者提供出租,意味著任何人付費使用該惡意工具。

本文將列示一些具代表性的Drainer 是如何協助不法分子進行詐騙、盜竊、勒索等活動,透過對真實的排水器受害者案例進行分析,幫助用戶加深對網路釣魚威脅的認識。

Drainer的運作模式

儘管Drainer 的類別較多,但形式大同小異——利用社會工程學手段,如假冒官方公告或空投活動,誘騙用戶上當。

InfernoDrainer空投申領

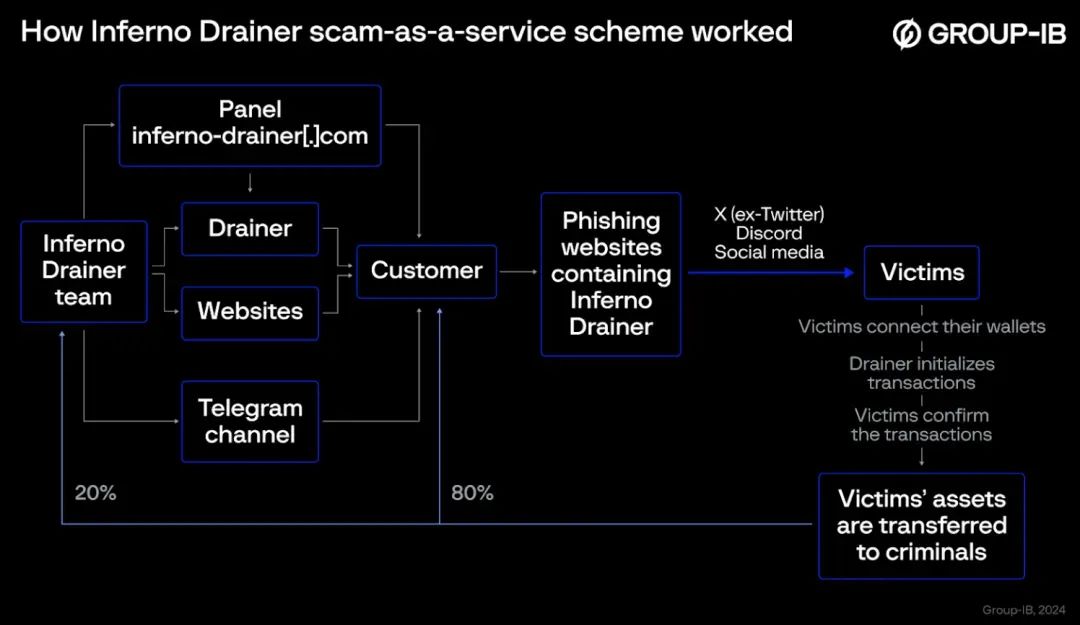

該團夥透過電報頻道推廣服務,採用詐騙即服務模式運營,由開發者提供給詐騙分子需要的釣魚網站以支持其詐騙活動,一旦受害者掃描釣魚網站上的二維碼並連接錢包,Inferno Drainer 就會檢查並定位錢包中最有價值且易於轉移的資產,啟動惡意交易。受害者確認這些交易後,資產便轉移到犯罪者的帳戶。被盜資產的20% 歸Inferno Drainer 的開發者所有,而80% 則歸詐騙分子所有。

Source:Group-B

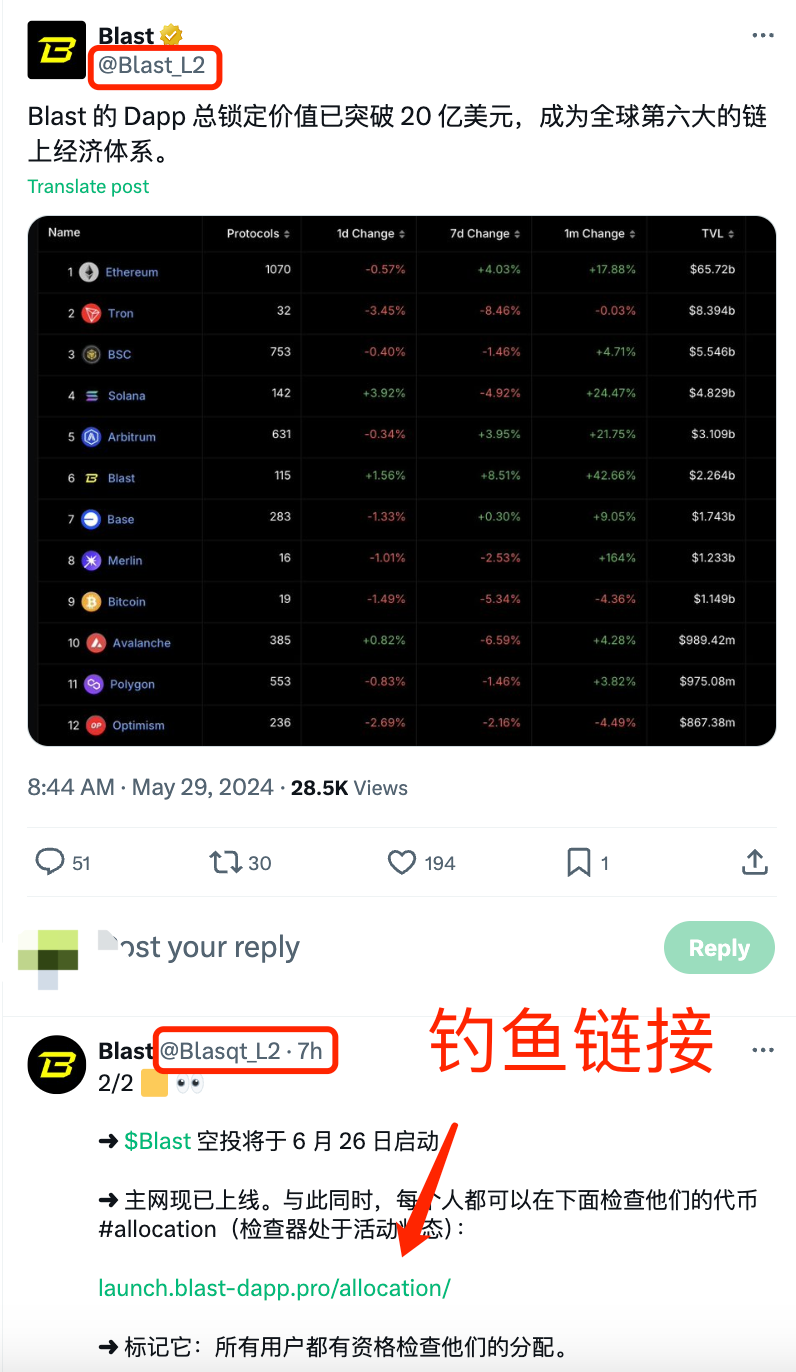

購買該惡意軟體服務的詐騙團夥,主要透過冒充加密貨幣知名計畫的釣魚網站,引誘潛在受害者發起詐欺交易——利用高仿推特號,在官方推特帳號的評論區大量發布虛假的空投申領鏈接,誘使用戶進入網站,用戶一旦疏忽大意就可能遭受資金損失。 (高仿號@Blasqt_L2,官方帳號@Blast_L2)

PinkDrainer社媒攻擊

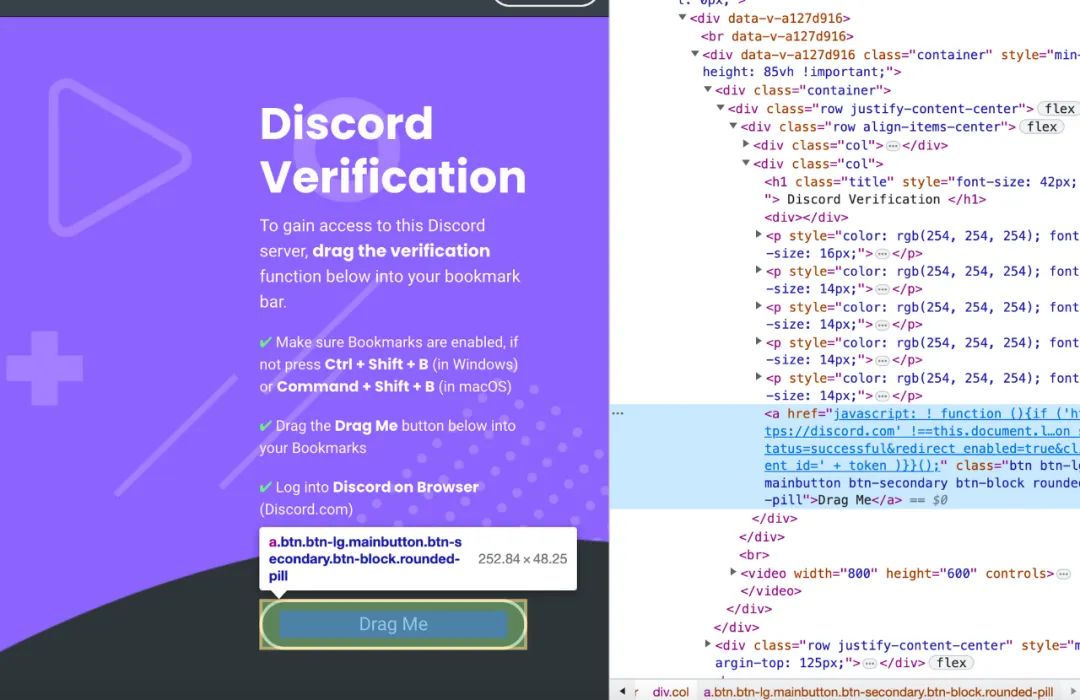

除了上文提及的販賣惡意軟體,社會工程攻擊也是Drainer 較為慣用的伎倆——透過盜取高流量個人或項目的Discord、Twitter帳號,發布包含釣魚連結的虛假資訊以竊取用戶資產。駭客透過引導Discord 管理員打開惡意的Carl 驗證機器人、新增包含惡意程式碼的書籤來竊取權限。在成功取得權限之後,駭客還會透過刪除其他管理員、將惡意帳號設定為管理員、主帳號違規等措施,讓整個攻擊過程持續更久。

「DragMe」實際上包含可以竊取用戶DiscordToken的惡意JS程式碼

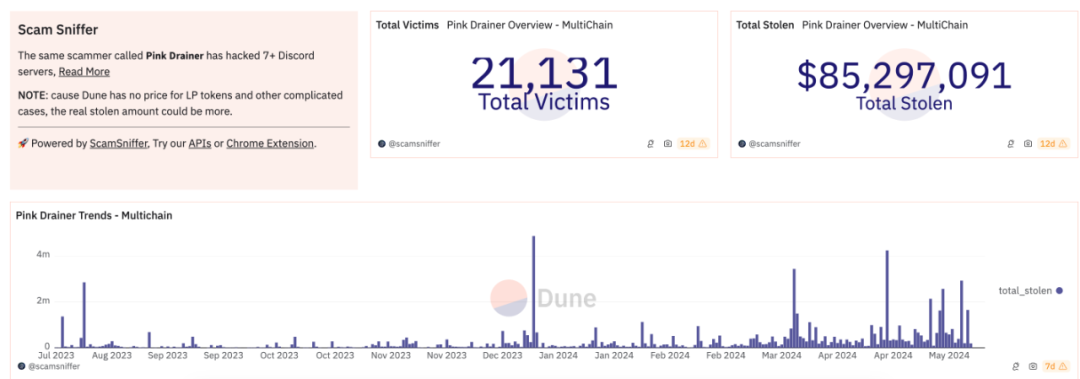

駭客透過盜取的Discord 帳號發送釣魚鏈接,誘騙用戶打開惡意網站,並簽署惡意簽名,從而對用戶進行資產盜竊。截至撰寫本文時,Pink Drainer 已對21,131 名用戶展開竊取,金額多達85,297,091 美元。

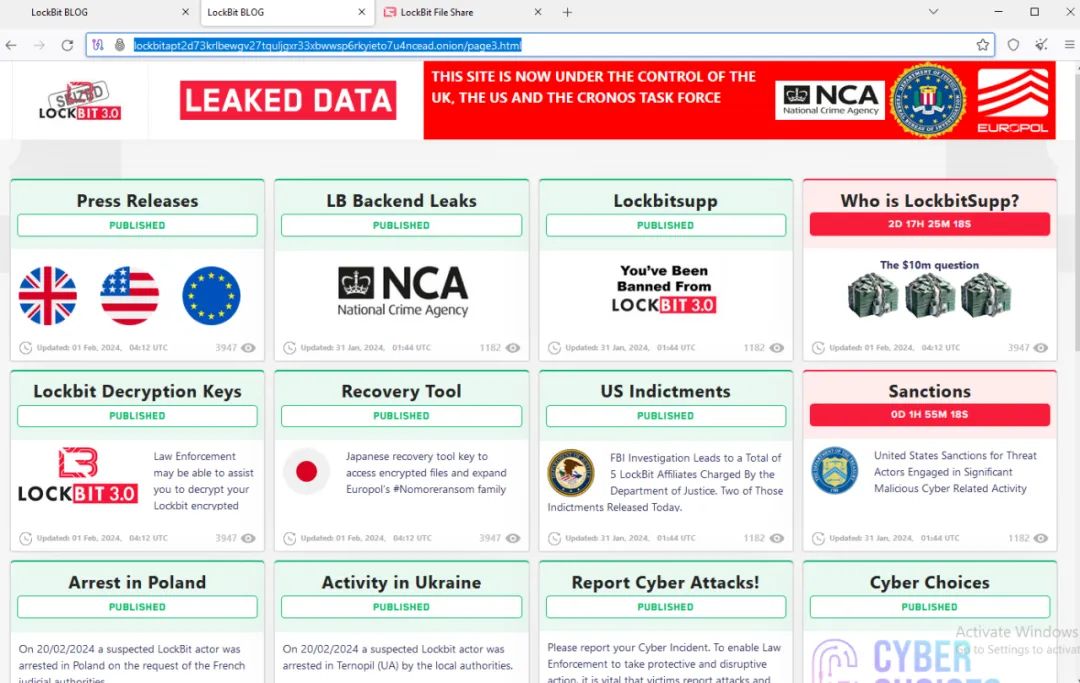

LockBit勒索服務

LockBit 是一家俄羅斯勒索軟體服務組織,提供網域名稱、惡意軟體的開發和維護等事務,保留被其程式碼感染的受害者贖金的20%;勒索服務使用者負責尋找勒索目標,獲得最終支付給該組織贖金金額的80%。

據美國司法部稱,該團夥於2019 年9 月首次出現,已對世界各地的數千名受害者發動了攻擊,勒索超過1.2 億美元的贖金。美國近期指控一名俄羅斯男子為LockBit 勒索軟體集團的頭目,凍結200多個被認為與該團夥活動有關的加密貨幣帳戶,並對該組織予以製裁。

Drainer的危害之大

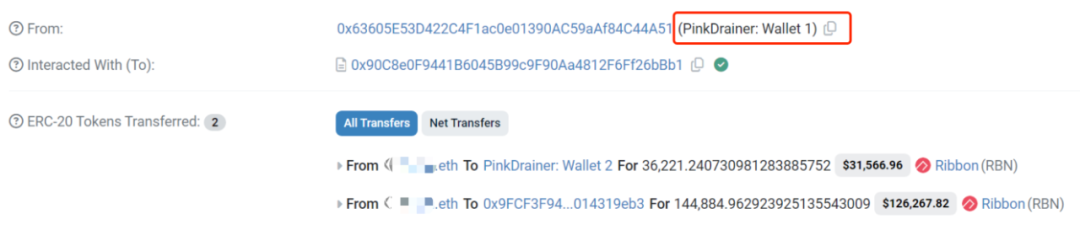

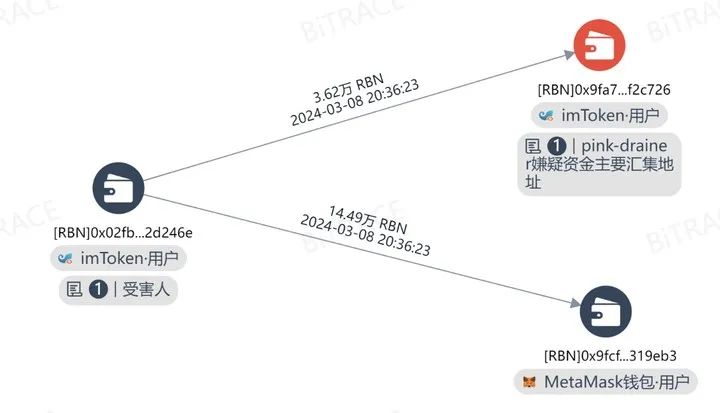

以Bitrace 收錄的一例與Pink Drainer 相關的受害者案件為例,受害者點擊釣魚網站授權後被盜取價值28.7 萬美元的加密貨幣。該釣魚網站為pacnoon.io,於Blast 公鏈上線初期被投放於社媒,誘騙用戶領取空投,與官方網站pacmoon.io(pacmoon 是Blast 上的一個知名項目,採用分發代幣空投的形式熱啟動)僅差一個字母,用戶極易混淆。

根據受害者提供的被盜哈希,我們發現該筆被盜交易的發起人為Pink Drainer。得逞後,3.62 萬枚$RBN 進入Pink Drainer 的資金匯集地址,14.49 萬枚$RBN 進入黑客地址。可見,兩個不法集團完成了獲利資金的二八分成。根據Bitrace 平台資料顯示,自2023 年3 月至今,僅本案涉及的Pink Drainer 資金匯集地址流水高達8143.44 枚$ETH,91.1 萬枚$USDT。

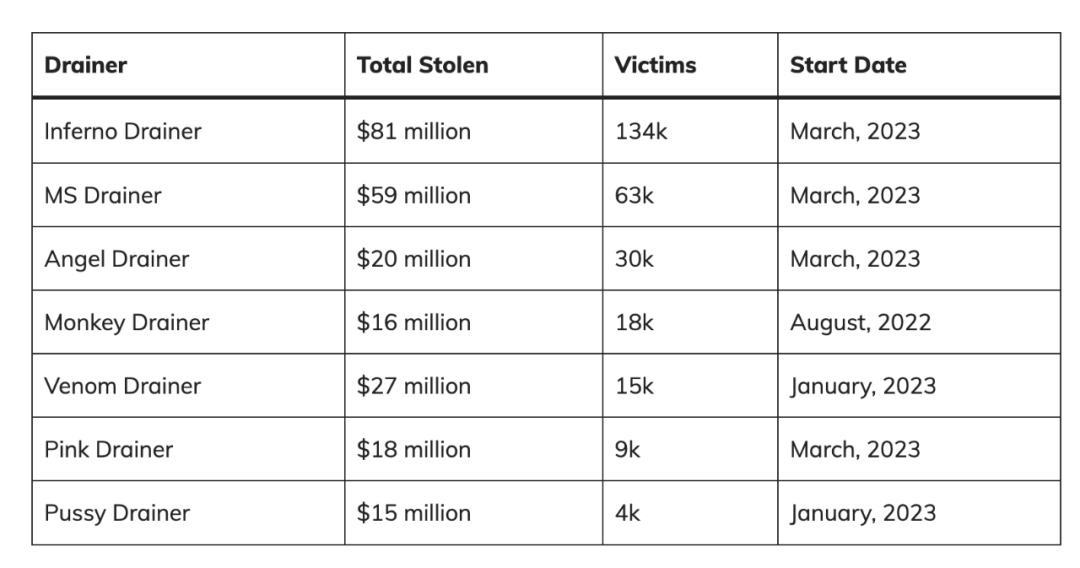

根據統計,2023年Drainer 已從324,000名受害者手中竊取了近2.95 億美元的資產。如下圖所示,多數Drainer 從去年才開始活躍,但其已造成巨大的經濟損失,僅下圖列示的7 種Drainer 就已竊取了數億美元,可見其普及面之廣、威脅之大。

資料庫:Scam Sniffer

寫在最後

知名集團Pink Drainer 於2024 年5 月17 日宣布退休。 4 天后,Inferno Drainer 團隊發文,“我們決定是時候讓地獄回歸了。” Pink Drainer 歇業,Inferno Drainer 展業,每當一個Drainer 退出,就會有新的Drainer 替代,釣魚活動此消彼長。

不法集團猖獗,安全的加密環境需要多方一同努力。 Bitrace 會持續圍繞新型加密貨幣案件的詐騙手法、資金溯源、防範措施等面向展開揭露,以培養使用者的防詐意識。如果您不幸遭受損失,可以隨時與我們聯繫以獲得協助。

參考連結

https://drops.scamsniffer.io/post/pink-drainer-steals-3m-from-multiple-hack-events-including-openai-cto-orbiter-finance/

https://www.group-ib.com/blog/inferno-drainer/

https://krebsonsecurity.com/2024/05/us-charges-russian-man-as-boss-of-lockbit-ransomware-group/