這一周,遭到閃電貸攻擊的DeFi 協議的幣價,就像5 月的天氣--說崩就崩。在眼下,頻繁的閃電貸攻擊再次上演,一周接連幾個協議的代幣價格險些歸零,涉及到的損失金額數百上千萬,DeFi 協議開發者真的在頻遭攻擊後提升對代碼安全的重視了嗎?

北京時間5 月24 日,PeckShield 「派盾」預警顯示,Fork 收益聚合器PancakeBunny 的DeFi 協議AutoShark Finance 遭到閃電貸攻擊,受攻擊事件的影響,Shark 的價格閃崩,跌幅短時達到99%。

PeckShield 「派盾」第一時間追踪並分析發現,此次攻擊手法與5 天前遭到閃電貸攻擊的PancakeBunny 的攻擊手段相似。

據AutoShark Finance 介紹,它基於BSC 鏈上交易量Top 3 的去中心化交易所PantherSwap,而非PancakeSwap,這使得它倖免於PancakeBunny 的攻擊。

用戶可在PantherSwap 上做市,獲取的LP 代幣憑證,可以放入AutoShark Finance 中產生復利收益。不幸的是,它沒有逃過Fork PancakeBunny 代碼帶來的同源漏洞攻擊。

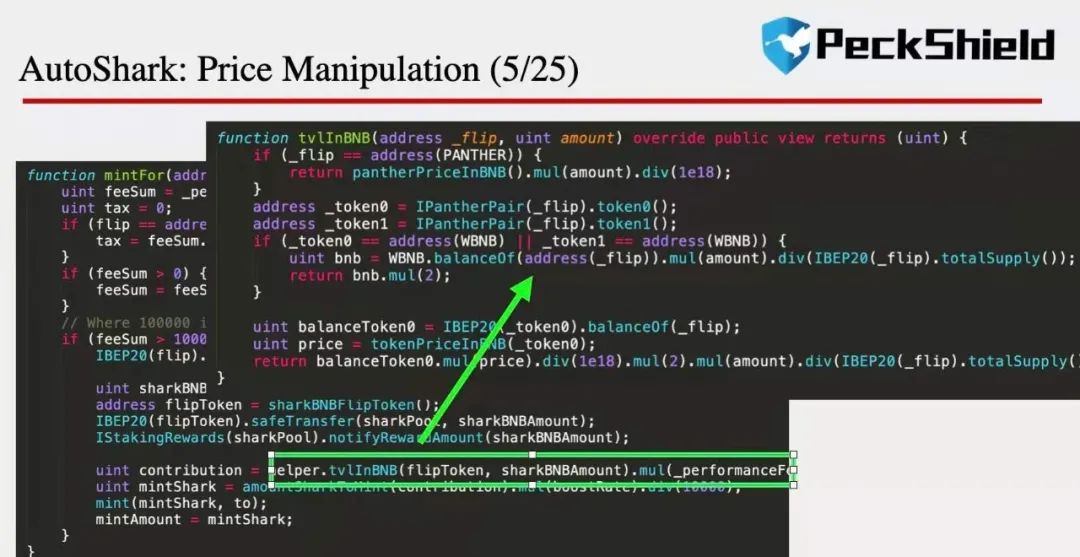

PeckShield 「派盾」簡述攻擊過程:

攻擊者從PancakeSwap 借出10 萬BNB 的閃電貸,並將其中5 萬BNB 兌換為SHARK token,將剩餘的5 萬BNB 和兌換的SHARK token 存入PantherSwap 中增加流動性,獲得對應的LP Token;調用getReward() 函數,流動性大量注入,抬高了LP token 的價值,攻擊者獲得獎勵1 億SHARK 的獎勵,攻擊者抽離流動性後返還借出的閃電貸,完成攻擊。隨後,攻擊者通過Nerve(Angswap)跨鏈橋將它們分批次轉換為ETH,PeckShield「派盾」旗下的反洗錢態勢感知系統CoinHolmes 將持續監控轉移的資產動態。

在PancakeBunny 遭到閃電貸攻擊後,AutoShark Finance 曾發文分析PancakeBunny 的攻擊原理,並強調了他們對安全的重視度:“我們共做了4 次代碼審計,其中2 次正在進行中。”

同類DeFi 協議被攻擊後,協議開發者有沒有真的及時檢查自己的合約是否也存在類似的漏洞?是否提升了對於協議安全的重視度?從AutoShark Finance 被攻擊的事件來看,似乎還遠遠不夠。

PeckShield 「派盾」相關安全負責人表示:“從已知的漏洞下手是攻擊者在尚在發展的DeFi 領域常用的覓食方法,對於DeFi 協議安全的重視,不是嘴上說說而已,而是要做到吾日三省代碼:協議上線前有沒有做靜態審計?其他協議遭到攻擊後,有沒有自查代碼,檢查是否出現類似漏洞?交互的協議有沒有安全風險?”

此外,PeckShield 「派盾」提示投資者,在某一DeFi 協議遭到攻擊後,需加強對同類協議的關注,避免同源風險,當遭到攻擊後其幣價發生暴跌時,建議投資者不要輕易去搶反彈。