作者:Lisa

原文:《慢霧:警惕相同尾號空投騙局》

近期,有多個用戶向我們反映資產被盜。

根據多名中招用戶的反饋,似乎是攻擊者針對交易規模較大頻率較高的用戶不斷空投小額數量的Token(例如0.01 USDT 或0.001 USDT 等),攻擊者地址尾數和用戶地址尾數幾乎一樣,通常為後幾位,用戶去複制歷史轉賬記錄中的地址時一不小心就複製錯,導致資產損失。

相關信息

攻擊者地址1:TX...dWfKz

用戶地址1:TW...dWfKz

攻擊者地址2:TK...Qw5oH

用戶地址2:TW...Qw5oH

MistTrack分析

先看看兩個攻擊者地址大致的交易情況。

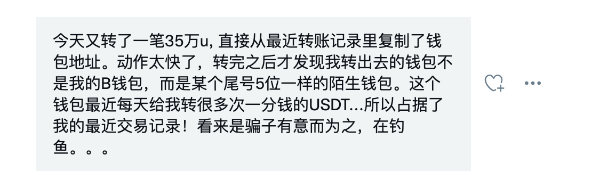

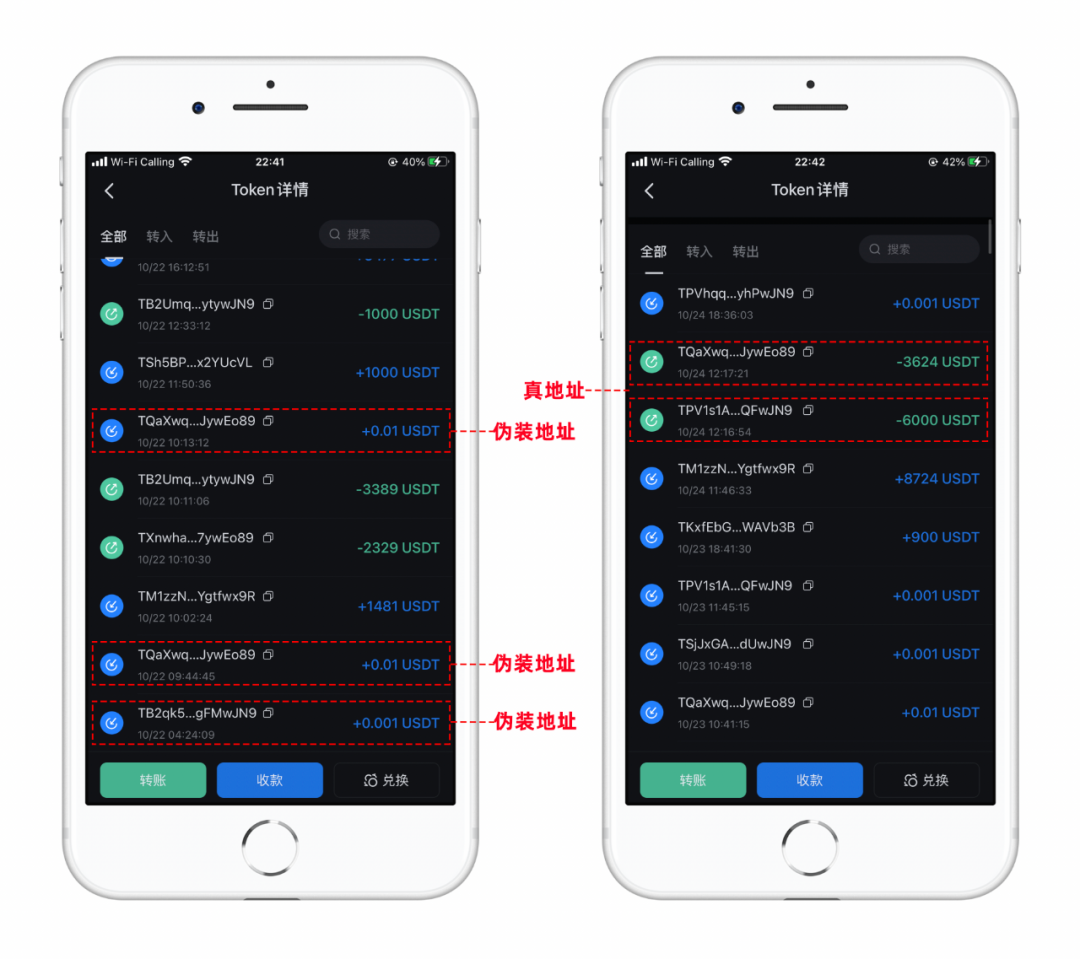

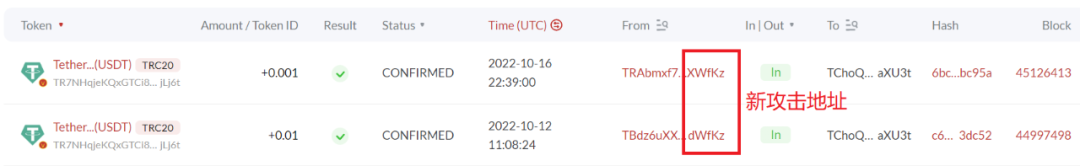

可以看到,攻擊者地址1(TX...dWfKz)與用戶地址(TW...dWfKz)尾數都是dWfKz,在用戶損失了115,193 USDT 後,攻擊者又先後使用兩個新的地址分別對用戶地址空投0.01 USDT 和0.001 USDT,尾數同樣是dWfKz。

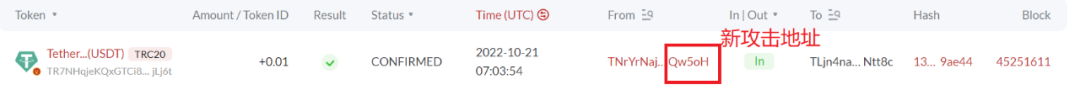

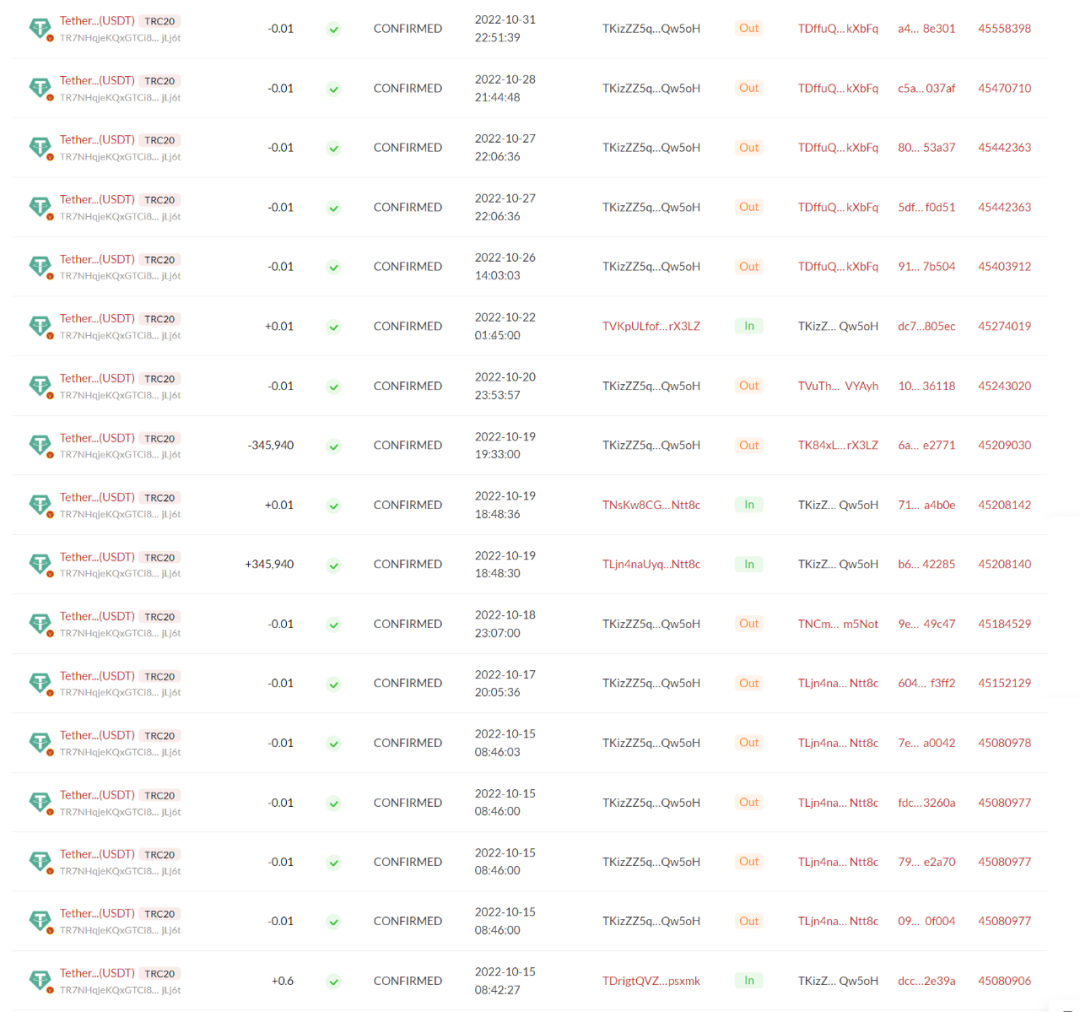

同樣,攻擊者地址2(TK...Qw5oH)與用戶地址(TW...Qw5oH)尾數都是Qw5oH,在用戶損失了345,940 USDT 後,攻擊者又使用新的地址(尾數為Qw5oH)對用戶地址空投0.01 USDT。

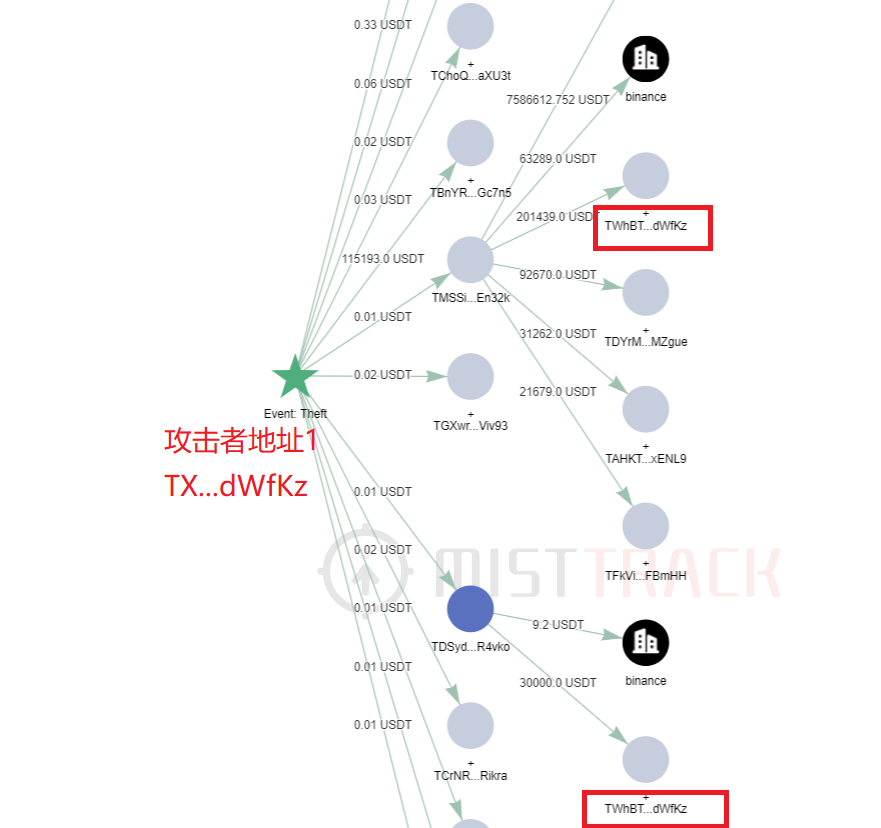

接下來,我們使用MistTrack 來分析攻擊者地址1(TX...dWfKz)。如下圖,攻擊者地址1 將0.01 USDT、0.02 USDT 不斷空投到各目標地址,而這些目標地址都曾與尾號為dWfKz 的地址有過交互。

往上追溯看看該地址的資金來源。最早一筆來自地址TF...J5Jo8 於10 月10 日轉入的0.5 USDT。

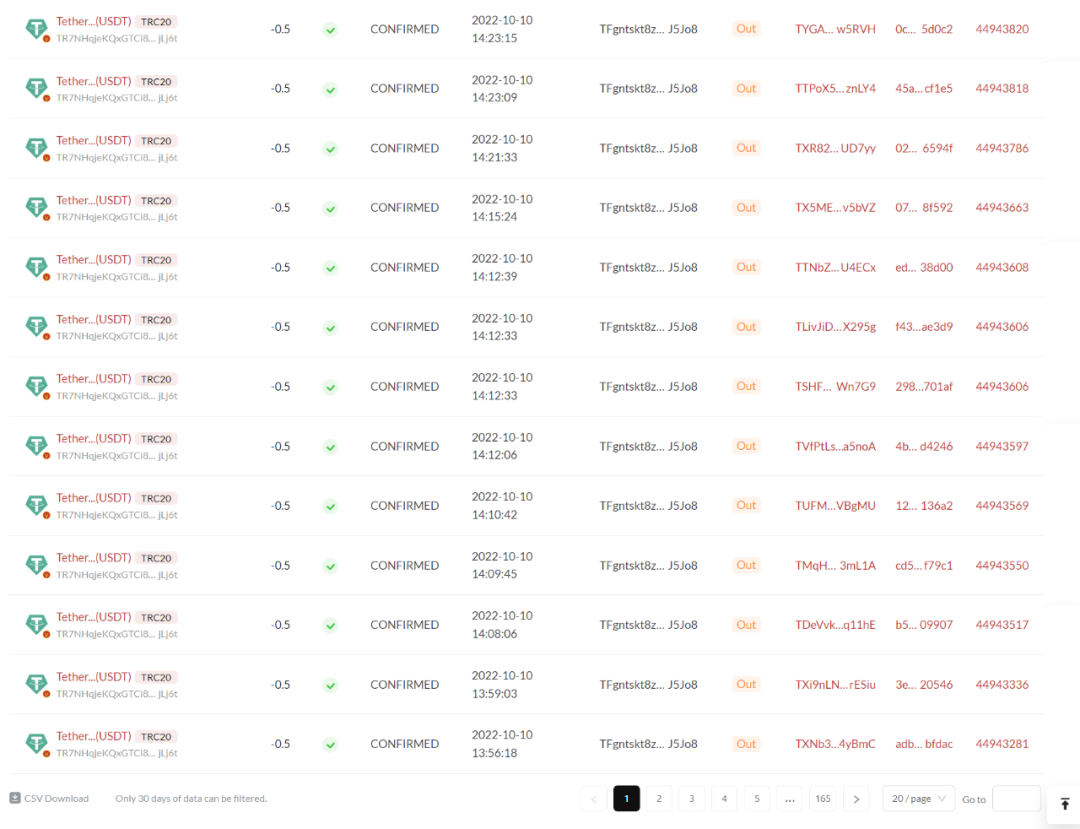

初步分析下地址TF...J5Jo8:

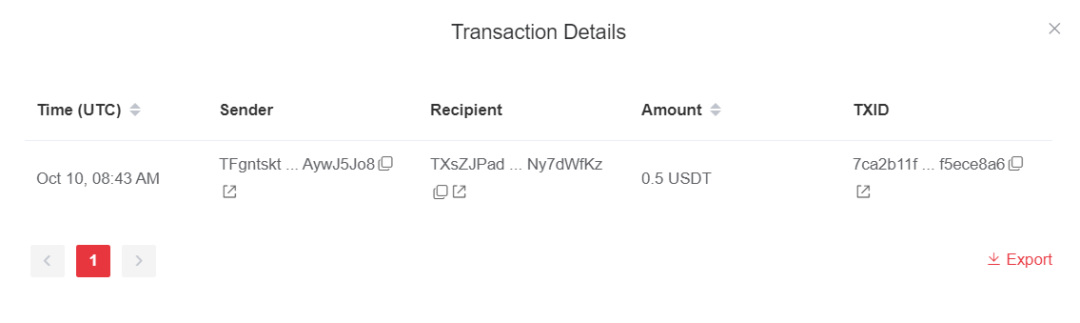

該地址對將近3300 個地址分別轉入0.5 USDT,也就是說,這些接收地址都有可能是攻擊者用來空投的地址,我們隨機選擇一個地址驗證。

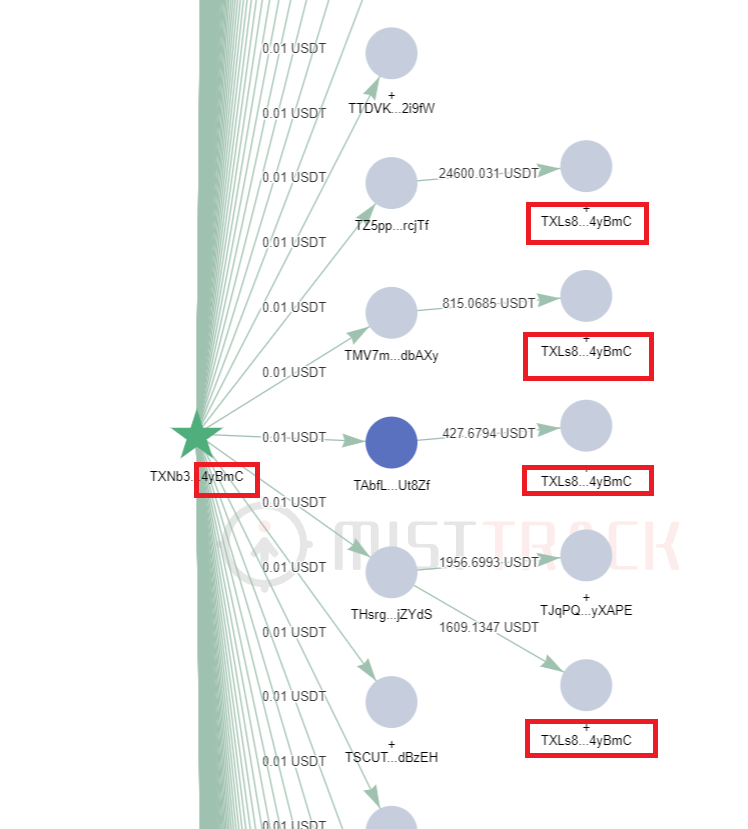

使用MistTrack 對上圖最後一個地址TX...4yBmC 進行分析。如下圖顯示,該地址TX...4yBmC 就是攻擊者用來空投的地址,對多個曾與尾號為4yBmC 地址有過交互的地址空投0.01 USDT。

我們再來看看攻擊者地址2(TK...Qw5oH)的情況:空投0.01 USDT 到多個地址,且初始資金來自地址TD...psxmk 轉入的0.6 USDT。

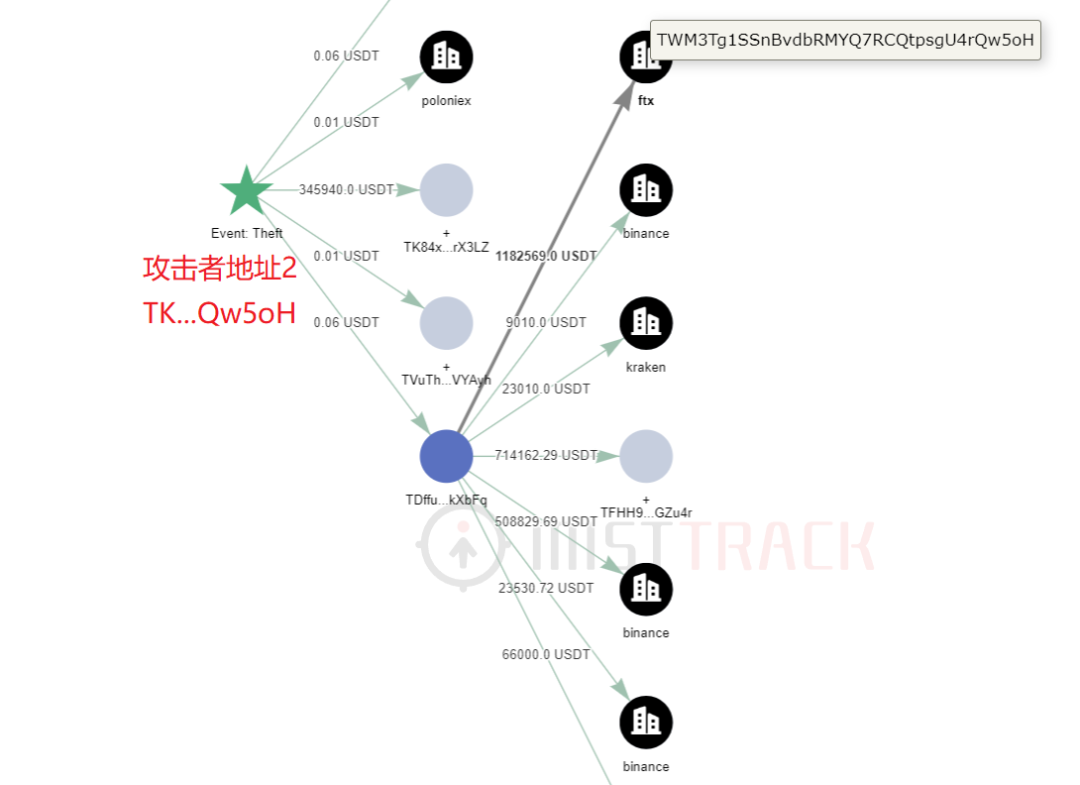

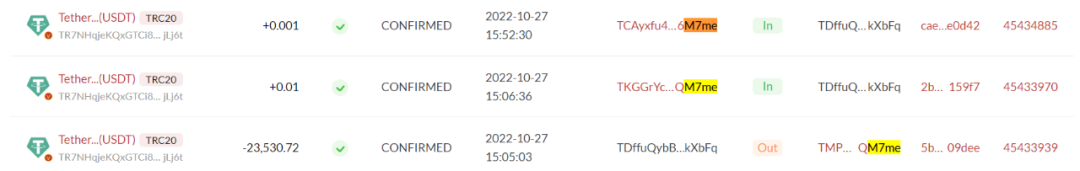

這次往下追踪,攻擊者地址2 將0.06 USDT 轉到地址TD...kXbFq,而地址TD...kXbFq 也曾與尾號為Qw5oH 的FTX 用戶充幣地址有過交互。

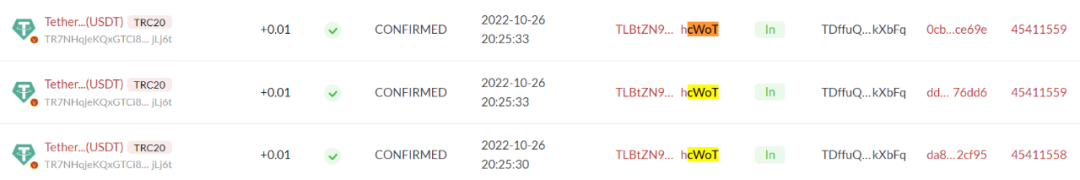

那我們反向猜想下,其他與TD...kXbFq 交互過的地址,是否也有相同尾號的地址對它們進行空投?隨機選擇兩個地址驗證一下(例如上圖的Kraken 充幣地址TU...hhcWoT 和Binance 充幣地址TM...QM7me)。

不出所料,攻擊者布了一個巨大的網,只釣粗心人。

其他地址情況這裡不再贅述。

總結

本文主要介紹了騙子利用用戶複製交易記錄中過往地址的這個習慣,生成相同尾號的地址作為偽裝地址,並利用偽裝地址向用戶不斷空投小額的Token,使得騙子的地址出現在用戶的交易記錄中,用戶稍不注意就複製錯誤地址,導致資產損失。慢霧在此提醒,由於區塊鏈技術是不可篡改的,鏈上操作是不可逆的,所以在進行任何操作前,請務必仔細核對地址,同時建議使用錢包的地址簿轉賬功能,可直接通過選擇地址轉賬。