安全事件,在傳統金融已然不少見,而在黑暗森林般的匿名幣圈,更是司空見慣的存在。

數據顯示,光是剛過去的5月,加密圈就發生了37起典型安全事件,因駭客攻擊、釣魚詐騙和Rug Pull造成的總損失金額達1.54億美元,較4月增長約52.5%。

就在6月3日,兩起安全事件再度發生,與其他事件略微不同的是,兩起事件都與大型交易所相關聯,過程也頗為離奇,只是故事的最後,也是有人歡喜有人憂。

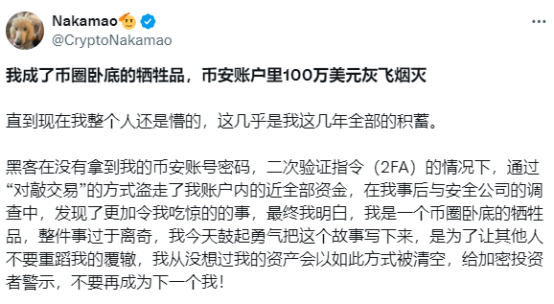

6月3日,一位網名為Nakamao的用戶在X 平台發布的長文被瘋傳,其在文中提到「自己成為了幣圈犧牲品,幣安帳戶裡100萬美元灰飛煙滅。」在婁道來的自述中,一環接著一環的駭客竊盜揭開了序幕。

據稱,5月24日,Nakamao尚在工作途中,所有的通訊設備並未離身,但就在這種看似萬無一失的背景下,駭客卻在沒有拿到幣安帳號密碼、二次驗證指令(2FA)的情況下,利用對敲交易盜走了其帳戶裡所有的資金。

對敲交易,簡而言之,在流動性稀缺的交易對中進行大額交易,透過交易方大規模買入去接盤黑客帳戶的拋售,最後,對方以某個山寨幣種獲得了實際資金或穩定幣,而買家則接手了賣家手中的山寨幣。該種竊盜方式在交易所並不罕見,在22年,FTX就因3commas API KEY 洩漏發生高達600萬美金的對敲竊盜,當時的SBF用鈔能力兌付擺平了此事。而後,幣安也相繼發生過大規模對敲交易。但這種模式的歹毒之處就在於,對於風控欠佳的交易所而言,只是很平常的交易行為,不存在異常的竊盜。

在這起案件中,QTUM/BTC、DASH/BTC、PYR/BTC、ENA/USDC和NEO/USDC被選中,利用用戶的大筆資金購入上漲超20%。而駭客的所有操作,使用者都並未發現,直到1個多小時後查看帳戶資訊才發現異常。

根據安全公司的回复,駭客透過挾持網頁Cookies的方式操縱用戶帳戶,簡單來說就是利用了網頁端保存的終端資料。舉一個典型的例子,當我們在網路進入某個介面時,不需要帳戶密碼登錄,因為先前已然留下了歷史存取與預設記錄。

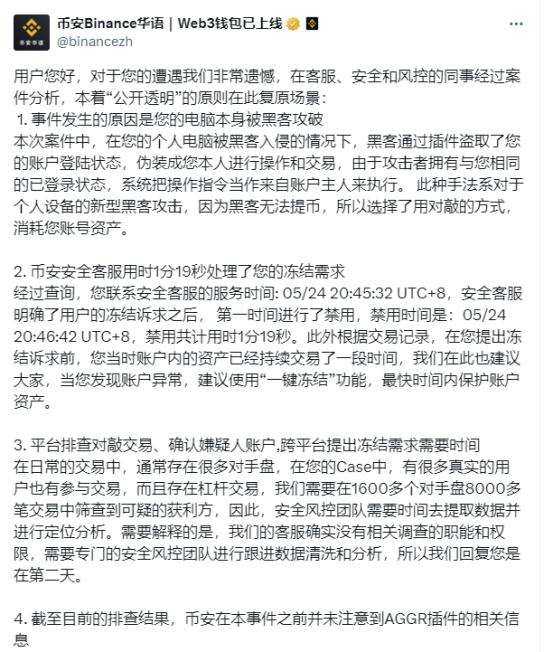

事情到這,或許只是用戶自身疏忽造成的,然而,後續卻變得更加詭異了起來。在被盜後,Nakamao第一時間與客戶以及幣安聯合創始人何一取得了聯繫,將UID交給安全團隊,寄希望在短時間內將黑客資金凍結。但幣安工作人員卻耗時了長達1天才通知Kucoin和Gate,沒有絲毫意外,黑客資金早已不翼而飛,而且黑客僅用了一個賬戶,並未分散賬戶,就安然無恙的從幣安提走了所有的資金。在整個過程中,用戶不僅沒有收到任何的安全提醒,更為諷刺的是,由於大額交易的買入,第二日,幣安竟還給其發出了現貨做市商的邀請郵件。

在事後的複盤中,一個平平無奇的Chrome插件Aggr又進入了Nakamao的視野。該插件用於行情資料網站查看,據被盜者描述,其看到有多個海外KOL進行推廣長達數月時間,於是出於自身需要,進行了下載。

在這裡簡單進行科普,插件實際上是可以進行多項操作的,理論上而言,它不僅可以透過惡意擴展登入交易帳戶,存取用戶的帳戶資訊進行交易,還可提取資金與修改帳戶設置,核心原因在於插件本身俱備廣泛的權限存取、操作網路請求、存取瀏覽器儲存、操作剪貼簿等多項功能。

在發現插件有問題後,Nakamao馬上找到KOL進行詢問,並告誡KOL通知用戶停用此插件,但沒想到,迴旋鏢就在這一刻,插到了幣安。根據Nakamao最初自述,幣安先前就已了解到該插件的問題,在今年3月就有類似案件發生,而幣安也在此後追踪到了黑客,或者為避免打草驚蛇,沒有及時通知暫停產品,且也讓KOL繼續與駭客保持聯絡,而在此階段,Nakamao就成了下一個受害者。

僅用Cookies就能登入進行交易,幣安機制必定也是存在一定問題,但本身事件又切實由用戶自身疏忽引起,追責成為了難題。

果不其然,事後幣安對此的回應,又在市場上引起了軒然大波。除了官方帳號複盤稱本身原因是駭客攻擊外,幣安並未註意到AGGR插件的相關資訊外,在一個微信群中,何一也對此事件評論道「這個事用戶自己電腦被黑,神仙難救,幣安也沒辦法賠償用戶自己設備中招。

對於幣安的操作,Nakamao顯然不能接受,認為幣安存在風控不作為,且KOL有明確確認向幣安團隊提及該插件,幣安也存在知情不報之嫌。隨著輿論持續發酵,幣安也再次回應將申請一筆獎勵作為用戶報告惡意插件的回饋。

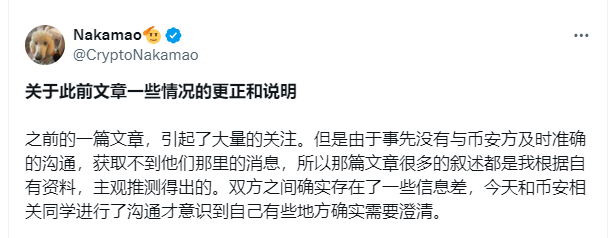

本以為事情到此已然告一段落,但有趣的是,到了6月5日,事件又出現了反轉。 Nakamao再度在X平台發文向幣安公開道歉,稱是與幣安有信息差且個人有主觀臆斷成分,幣安實際上並未知情插件的相關情況,幣安首次得知aggr.trade的網址也是在5月12日,並非先前提到的3月。此外,KOL也不是幣安的臥底,KOL與幣安溝通針對在帳戶問題上,而不是插件問題。

不論這番言論真假,但是態度180度大轉彎,從失望喊話到公開致歉,也已可以看出幣安必定是對其有所賠付,而賠付具體為多少,也就不得而知了。

另一方面,無獨有偶,在6月3日,除了幣安,OKX也受到了波及。一名OKX的用戶在社區稱,帳戶被AI換臉盜竊,帳戶中的200萬美金被轉走。該事件發生在5月初,據該用戶描述,其帳戶被盜的原因與個人洩露無關,而是黑客通過登錄郵箱號點擊忘記密碼,並同步構建了一個假身份證以及AI換臉的視頻,繞開了防火牆,進一步更換了手機號碼、信箱以及Google的驗證器,隨後在24小時內,盜取了帳號所有資產。

儘管未看到視頻,但從該用戶的表述,可以大概率知道該AI合成視頻非常拙劣,但即使如此,也仍攻破了OKX風控體系,因此用戶認為OKX也負有責任,希望OKX能全額賠付其資金。但實際上,若是仔細分析,犯案人必是熟悉該用戶,且了解用戶習慣與帳戶金額的人,可以判定為熟人作案,用戶自己也在信中提到了有朋友與自己形影不離。依照一般情況,OKX也不會對此進行賠償。目前,這一用戶已報警處理,並計劃透過警方進行追償。

針對這兩起事件,加密社群也對此進行了廣泛討論。當然,從安全的角度而言,儘管許多人強調錢包自託管才有資產絕對控制權,但不得不承認,交易所相比個人控制,還是更加安全,核心就是增加了溝通方。交易所至少是可以對接且聯繫到的直接第三方,無論結果如何,至少會在其中介入調查,而若溝通得當,也可能像上述受害人一般獲得賠付,但若自託管錢包被盜,幾乎沒有任何可兜底的機構。

但對於目前交易所的安全改進,也是迫在眉睫。大型交易平台掌控著多數用戶的資產,而加密資產又存在難追償性,安全性也更應受到重視。在傳統金融的使用中,幾乎每次登出必然需要再次輸入密碼以防止帳戶被控,在轉帳時通常也需要額外增加驗證方式。因此,社群建議,交易平台應增加密碼鎖功能,交易前增加2FA驗證,且IP更換後也應重新輸入驗證,或採取多方安全MPC驗證,將密碼分散化,透過犧牲使用者體驗以提升安全性。但也有用戶認為,多次重複驗證對於高頻交易而言過於瑣碎,難以具備可行性。

何一也對此進行了回复,稱「目前對突發價格波動已經疊加大數據警報和人工雙重確認,也會給用戶增加提醒;在插件運行、Cookie的授權上即將增加驗證頻率,在這個場景交易密碼不適用,但幣安會根據用戶的差異增加安全驗證環節。

回到出發點,從兩起事件來看,使用者也需引起高度重視,增強自身安全意識,在分散放置資產的前提下,盡量使用完全獨立的設備進行操作,推薦使用分散認證、不以便捷性為核心,避免設置免密和活體認證,謹慎使用插件,對於大額資產,使用硬體錢包進行儲存。

畢竟加密資產不同於實體資產,實體至少可以進行追踪,而加密資產的盜竊,由於監管的限制,幾乎很難獲得後續賠付,甚至立案都頗為困難。

這種案例也不少見。在日前1818黃金眼的報道中,就出現了典型例子。受害者朱先生發現了知乎上一位號稱憑藉炒幣獲得千萬收入的大佬“程七七”,希望跟隨其炒幣賺錢。兩者協商後,透過合約簽訂實現分潤合作,明確獲利的70%歸屬於程七七,30%朱先生自留,而若虧損,兩者各承擔50%,在交易過程中,朱先生僅跟單操作,所有帳戶歸屬權均掌握在自身手中。

如此高額的分潤,看似具有信任度的合同,並沒有帶來可信賴的結果。在最初小獲利後,受害者加大了籌碼投入,在程七七保證的「爆倉全賠」口號中,用借來的本金60萬、槓桿百倍做空ETH,最後由於ETH的上漲,受害人血本無歸。

該種情況顯然難以立案,原因是所有操作都為個人所為,並不存在詐騙或強迫性行為,而事情的最後,警方、記者也只能無奈強調,根據我國法律法規,虛擬貨幣交易不受保護,存在高度風險,提高警覺等等。

最後朱先生帶著心碎又無辜的表情,上演了一場啼笑皆非的結尾。

無論如何,在此還是再度提醒參與交易的看客們,在任何一個金融領域,即使是在加密圈,這一本來就犧牲部分安全性而獲取高額利潤與自由度的板塊,安全,也遠比效率或獲利更重要,這或許也是號稱去中心化的加密世界難以離開中心化的原因之一。

畢竟,人性就是如此。每個人都希望有人兜底,即使賺的錢再多,也不願給別人做嫁衣。