作者:ZachXBT

編譯:Odaily 星球日報Azuma

編按:本文系知名鏈上偵探ZachXBT 就上週末傳奇交易員GCR 的X 帳戶被盜一事所做的數據分析。

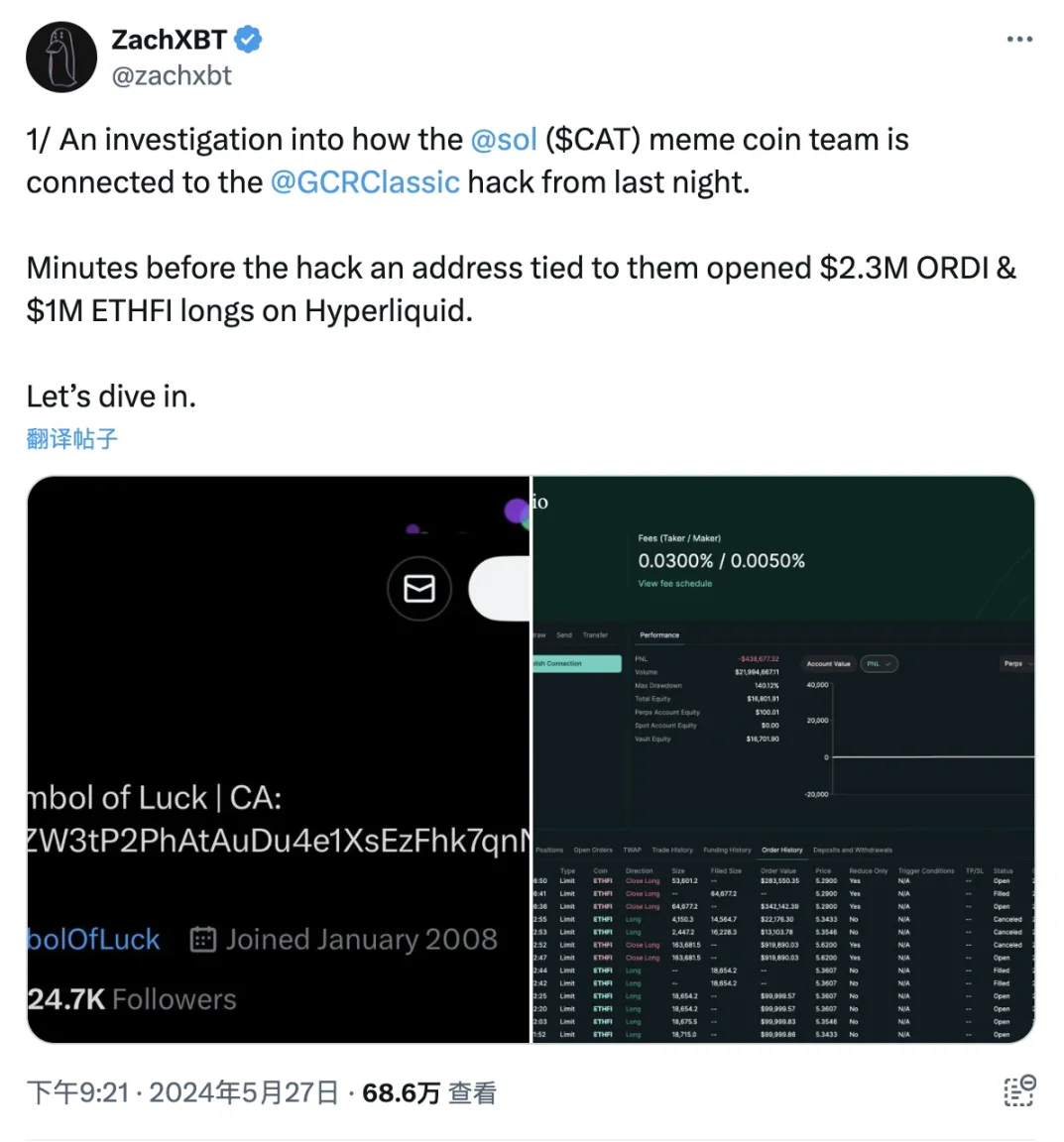

上週末,GCR 的X 帳戶(@GCRClassic)被盜,並相繼發布了關於ORDI 和ETHFI 的「喊單」內容,致使相關幣種的行情短線出現劇烈波動。 ZachXBT 透過鏈上分析發現,該起被盜事件似乎與Solana 之上meme 代幣CAT 的開發團隊「Sol」(與Solana 團隊無關)有關聯。

以下為ZachXBT 原文內容,由Odaily 星球日報編譯。

本文系CAT 開發團隊「Sol」 與GCR 被竊事件的關聯分析。

在駭客攻擊發生的前幾分鐘,一個與「Sol」團隊相關聯的地址在Hyperliquid 上開設了230 萬美元的ORDI 和100 萬美元的ETHFI 做多頭寸。

讓我們開始揭秘吧。

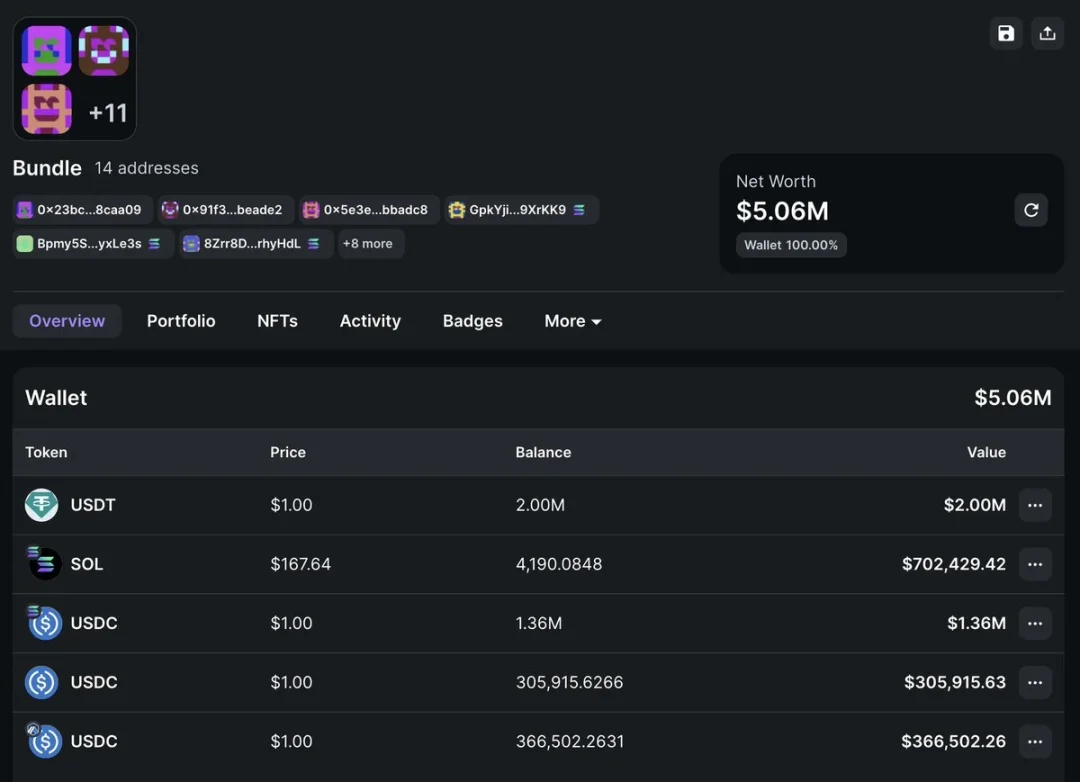

鏈上分析服務Lookonchain 曾監控指出,「Sol」 團隊曾涉嫌狙擊自己所發行的meme 代幣CAT,控制了63% 的代幣供應,現已賣出套現超500 萬美元,利潤則已分散轉移至多個地址。

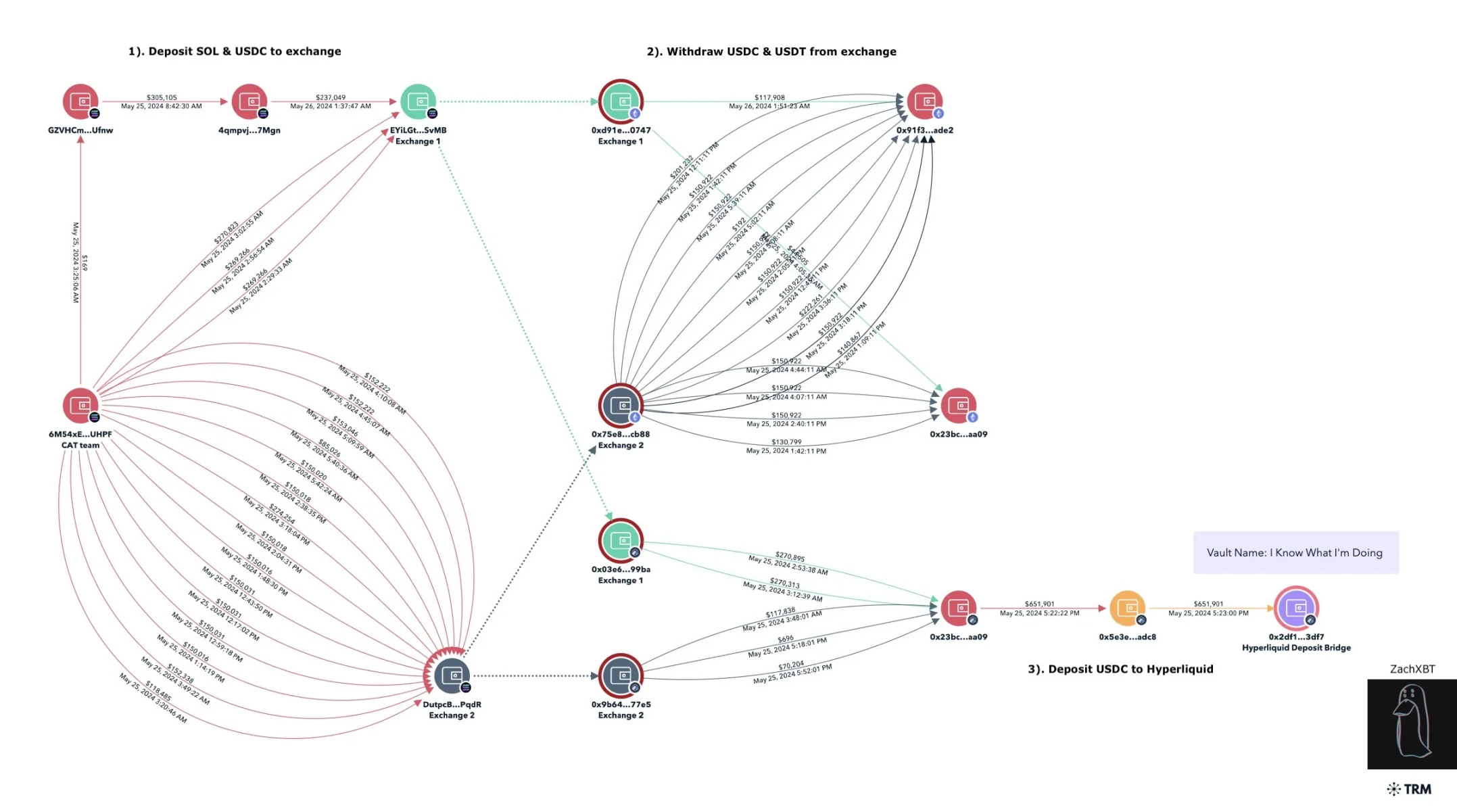

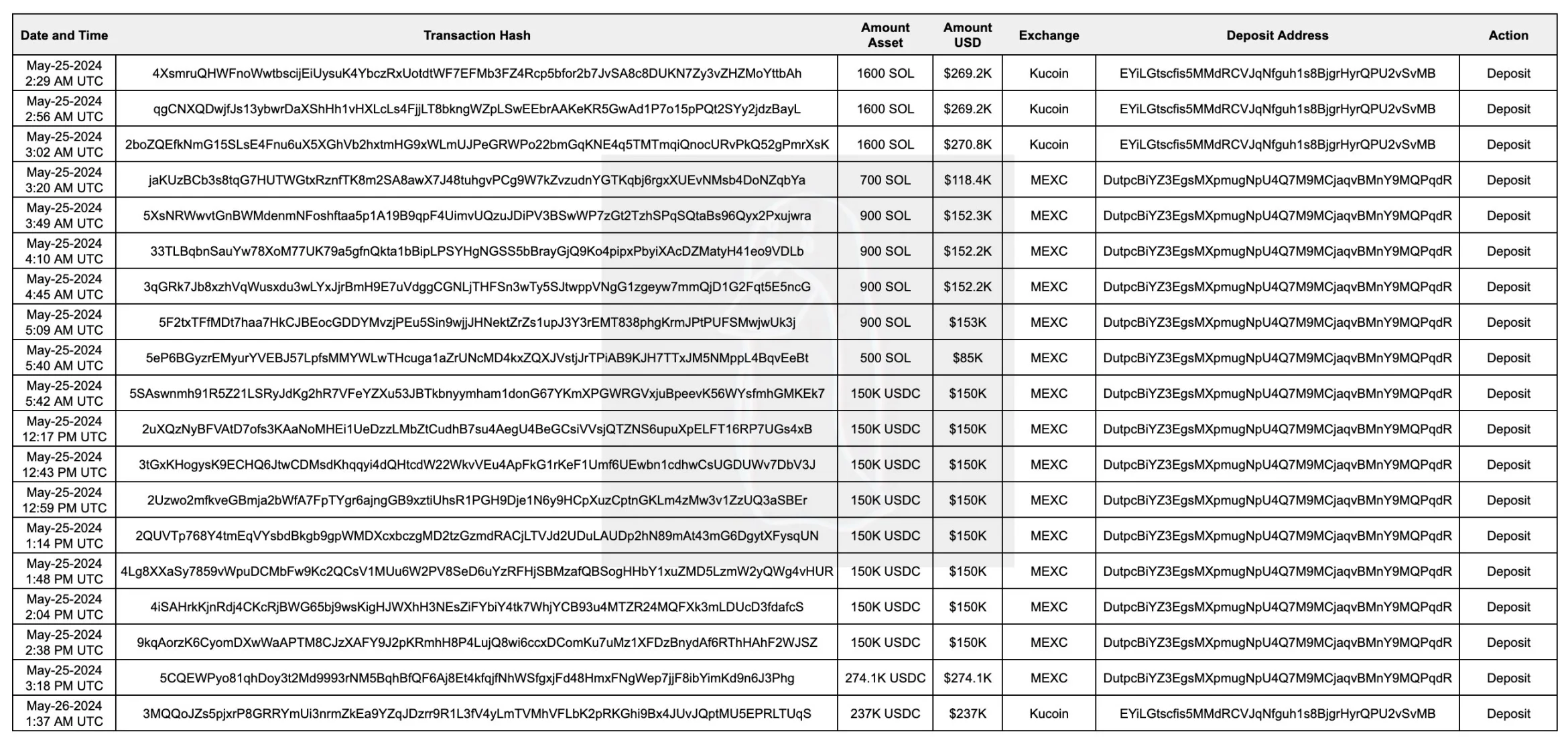

其中, 6 M 54 x 開頭地址(6M54xEUamVAQVWPzThWnCtGZ7qznomtbHTqSaMEsUHPF)收到了約15000 枚SOL(價值約250 萬美元),並於5 月25 日開始向Kucoin(約4800 480000,000,000,000,000,0000M美元)存入資金。

基於時間分析,我發現在這兩筆Solana 之上的存款交易完成後不久,以太坊和Arbitrum 之上出現了兩批關於Kucoin 和MEXC 的提款交易,且提款金額與存款金額極為相似。相關地址如下:

0x23bcf31a74cbd9d0578bb59b481ab25e978caa09;

0x91f336fa52b834339f97bd0bc9ae2f3ad9beade2。

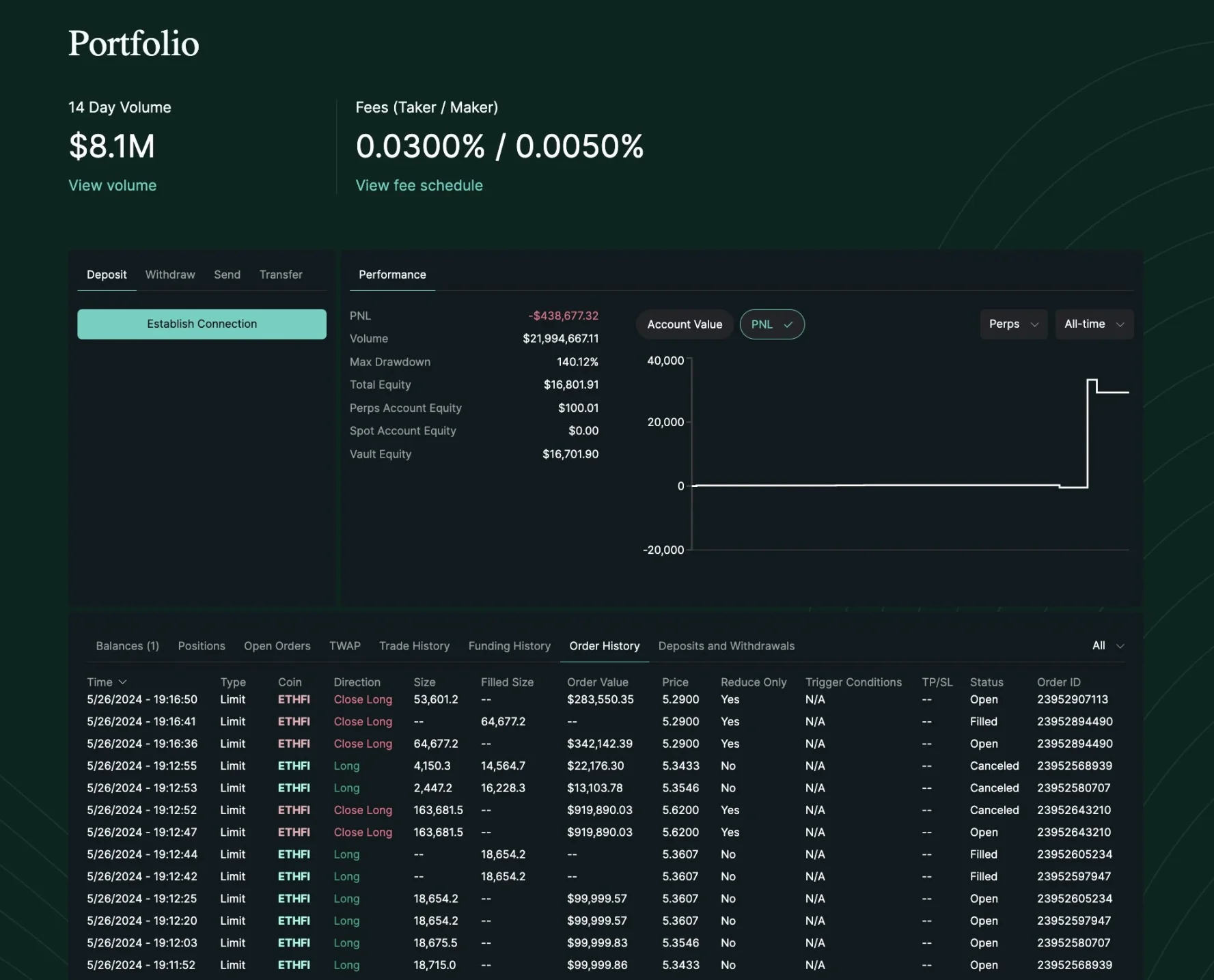

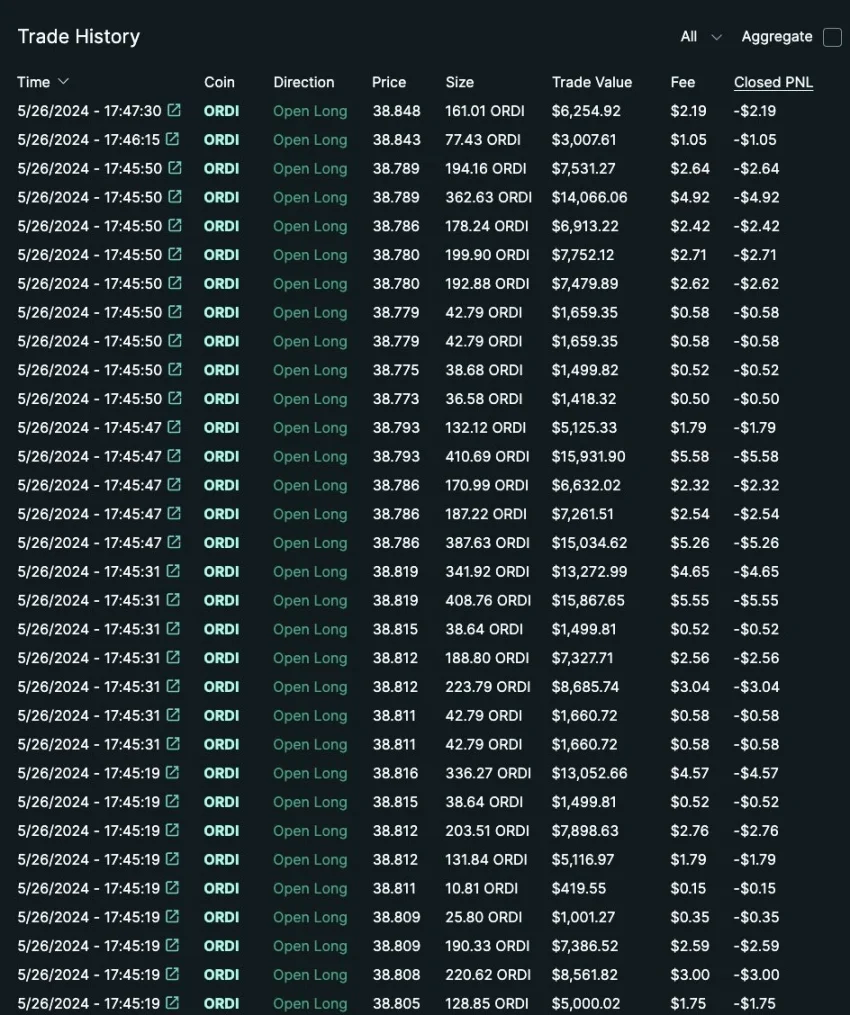

5 月25 日下午5: 22 (皆為UTC 時間),上述0x 23 bc 開頭位址將65 萬美元的USDC 轉移到了0x 5 e 3 開頭位址(0x 5 e 3 edeb 4 e 88 aafcd 1 f 9 be 179 aa 6 ba 2c 87 cbbadc 8),並將其存入Hyperliquid 以進行合約交易。隨後在5 月26 日下午5: 45 至5: 56 期間,0x 5 e 3 開頭地址在Hyperliquid 上開設了價值230 萬美元的ORDI 做多頭寸。

5 月26 日下午5: 55 ,GCR 的X 帳戶發布了一篇關於ORDI 的帖子(看好和重倉ORDI),導致ORDI 的價格短線飆升,0x 5 e 3 開頭地址隨即在下午5: 56 至6: 00 期間平倉,獲利約3.4 萬美元。

5 月26 日下午5: 58 ,GCR 在他的另一個X 帳戶上發文確認自己的大號被盜。

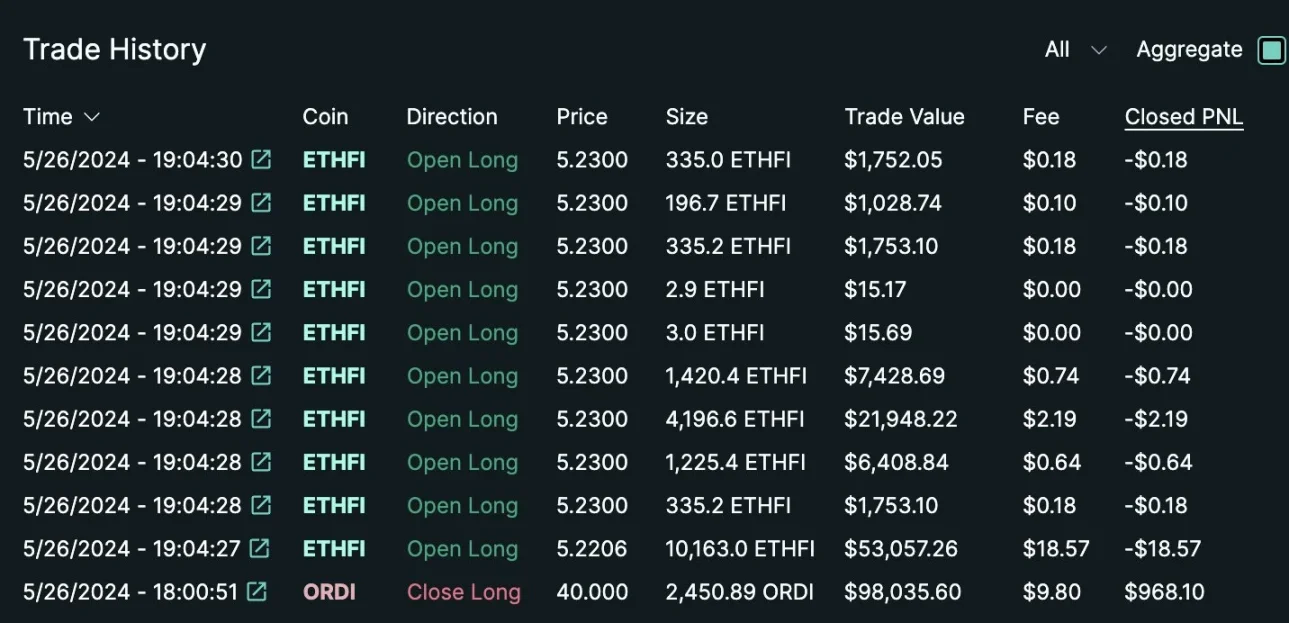

5 月26 日晚上7: 04 至7: 12 期間,黑客故技重施,0x 5 e 3 開頭地址先是在Hyperliquid 上開倉了100 萬美元的ETHFI 做多頭寸,隨後在晚上7: 12 ,黑客用被盜的GCR 大號再次發布了一則關於ETHFI 的「喊單」內容。

然而這次市場似乎已有所警惕,ETHFI 並未復刻ORDI 的走勢, 晚上7: 16 到7: 45 期間,0x 5 e 3 開頭地址被迫平倉,損失約3500 美元。

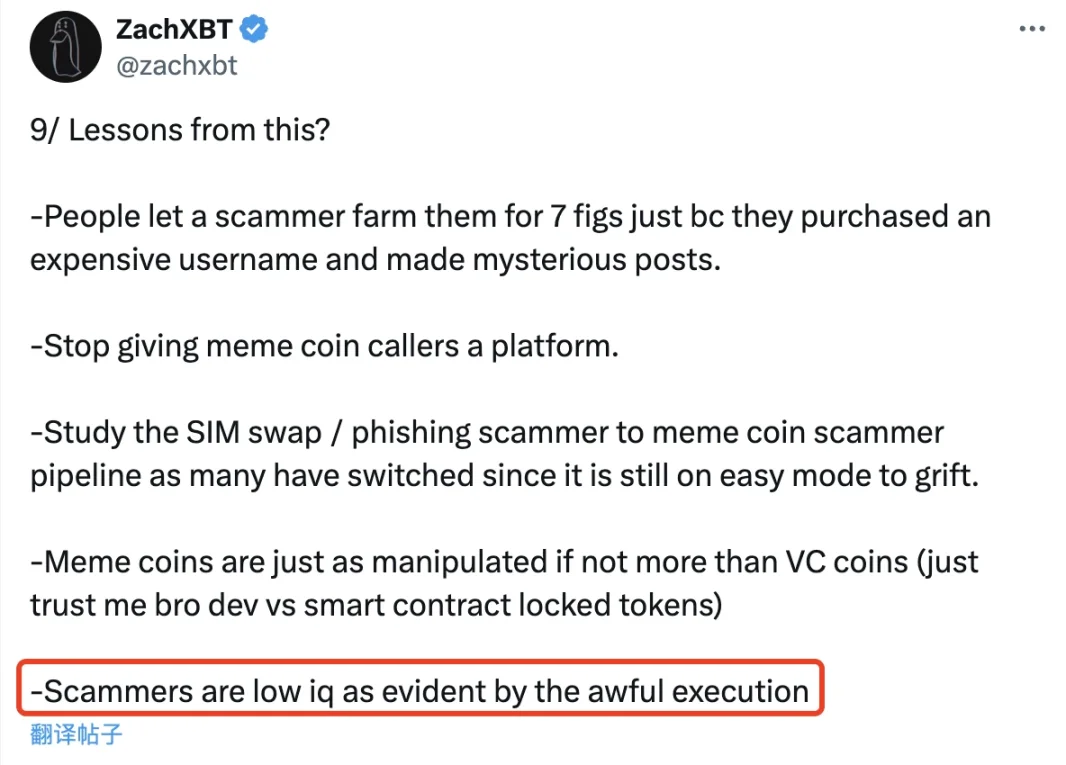

以上,即為ZachXBT 針對本次駭客事件所做的分析。從資料層面來看,駭客透過兩筆「操縱交易」的最終獲利金額「僅」為3 萬美元左右,甚至其中一筆還是以虧損收場,這似乎要低於許多人的猜測。

值得一提的是,由於ZachXBT 先前便曾向市場預警過「Sol」 團隊的疑似不良行為,為此CAT 代幣的社群還曾在前兩天幣價短線上漲時(最近24 小時跌幅75% )嘲諷過ZachXBT。

如今找到了這一機會,ZachXBT 也沒有忘記反諷一波,並在文章的最後特別表示:「從他們的奇怪操作可以看出來,黑客的智商極低。」