两周前,总部位于日本的加密货币交易所 Liquid 热钱包遭攻击后,艾贝链动对机构面对高频交易和资产安全的两难需求命题提出了基于金融级安全硬件存储私钥的加密机热钱包方案。(https://mp.weixin.qq.com/s/xwtvPek6zKVcfjT-IPZJsA)

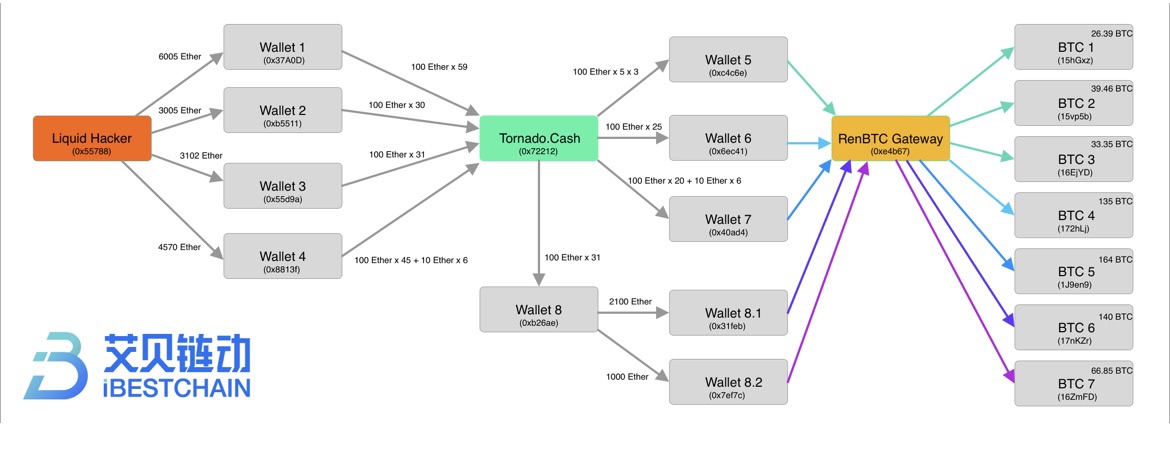

近日,艾贝链动AML团队利用旗下IBestTrack™ 反洗钱链上资金追踪系统通过剖析攻击者的洗币手法,针对Liquid遭受攻击损失的加密资金流向进行追踪,现已发现部分资产通过混币及跨链服务转换成606个BTC分散在7个BTC地址。同时,追踪到已有超过437个BTC通过Wasabi Wallet被再次混币抹除痕迹,并且该过程仍在进行中。

北京时间 8月20日下午 15:32:29,Liquid 黑客开始通过 Tornado.Cash 混币服务处理其盗取的以太币资产。此前,黑客以多次利用去中心化交易所(例如 Uniswap,1inch 等)将流通性较低或可能被冻结的资产转换成以太币(Ether)。

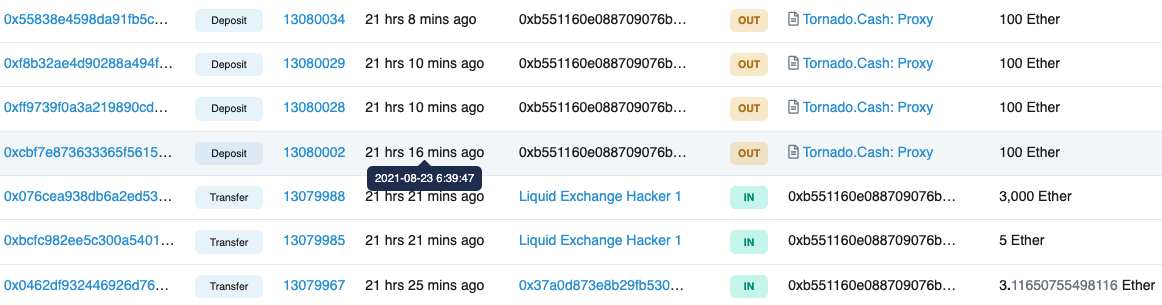

从上面的 etherscan 交易截图可以看到,黑客先将大笔资金打入 0x37a0d 地址,再以每笔 100 Ether 的方式分多笔将资产打入 Tornado.Cash 智能合约,待后续处理。

北京时间 8月23日 下午 14:39:47 另一个地址 0xb5511 也开始被用来往 Tornado.Cash 转移资金。基本上这些流入 Tornado.Cash 的金流已经无法追踪,只能通过统计的方式将流出 Tornado.Cash 的资金与流入的资金作关联。

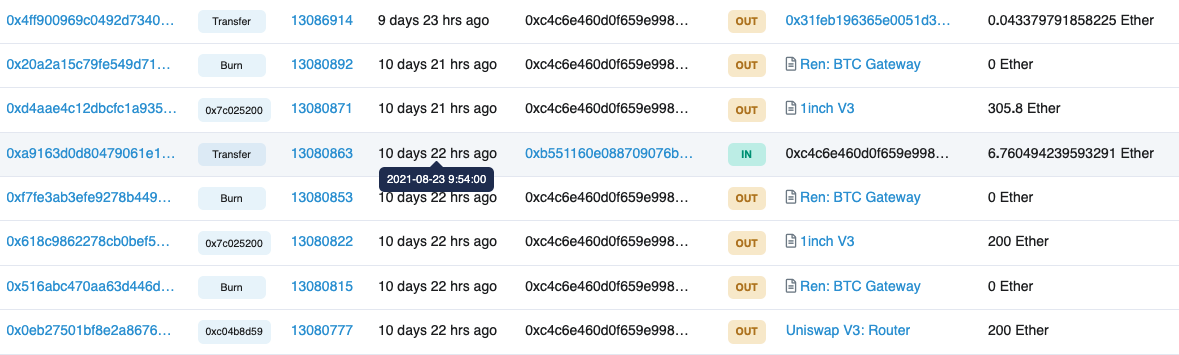

然而,由于这笔从 0xb5511 发起的 6.76 Ether 的转账,让 0xc4c6e 地址又跟之前的金流关联起来。从上面的截图可以看到 0xc4c6e 在 UniswapV3 及 1inch 有多笔大额的 Ether 交易,并且交易完毕立即调用“Ren: BTC Gateway”合约的 burn()。

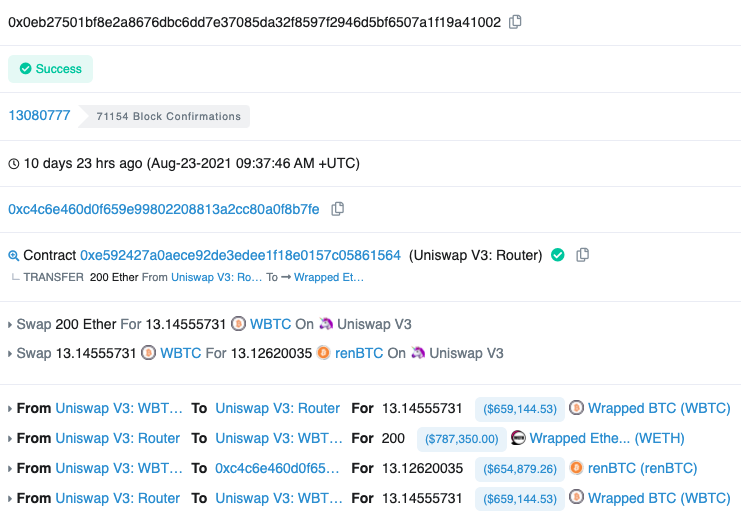

例如上图 0x0eb275 交易,攻击者在 UniswapV3 将 200 Ether 换成 13.126 renBTC。

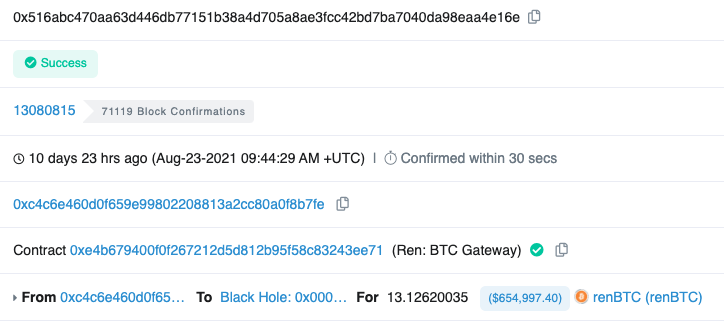

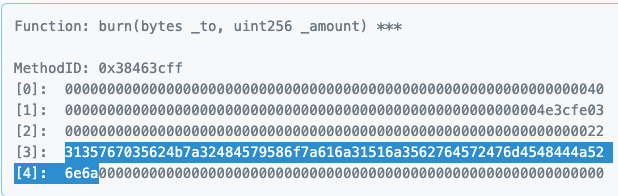

随后,在 0x516abc 交易中,13.126 个 renBTC 通过“Ren: BTC Gateway”合约的 burn() 调用被销毁,实际上这是一笔跨链操作。

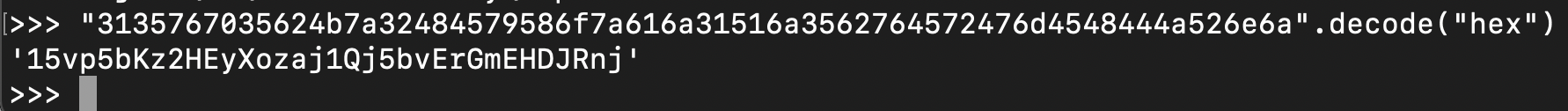

从交易的输入可以解析出 15vp5bKz2HEyXozaj1Qj5bvErGmEHDJRnj 这个 BTC 地址。

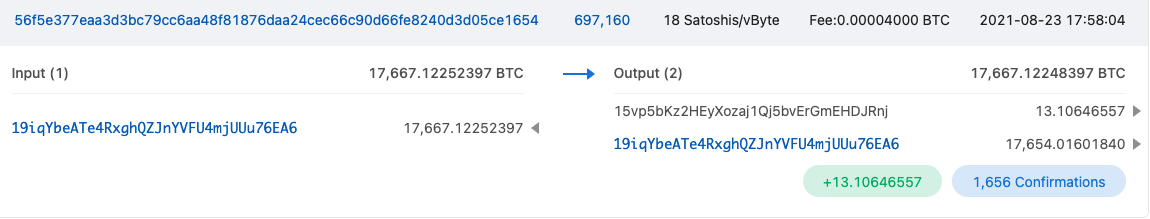

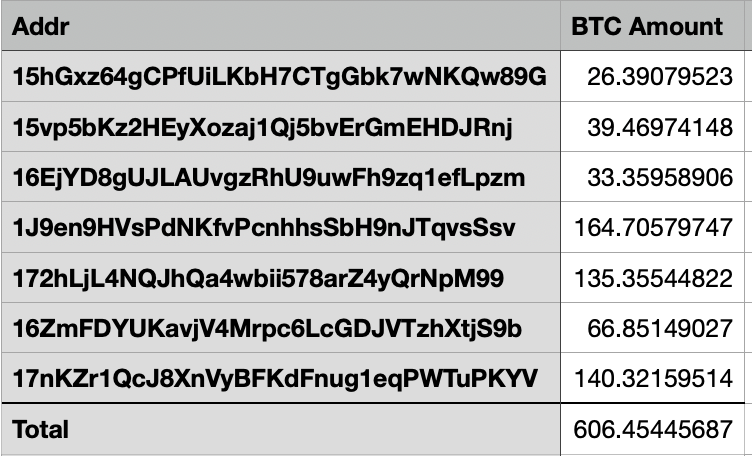

对照区块浏览器能找到上面这笔跨链 BTC 转账,依照类似的逻辑,我们排查出了下列 BTC 地址:

近两周来黑客一直在使用不同的方法来掩盖他们的踪迹——大量的 XRP、ETH 和 ERC20 代币要么转换成 BTC,要么通过 Tornado.cash服务混币。此外,数十个 BTC被放在多个身份不明的钱包中。Tornado.Cash,Wasabi Wallet等混币服务系统、闪兑平台以及一些免 KYC 的中心化机构,目前都是洗钱的重灾区。

艾贝链动虽然通过IBestTrack™追踪到BTC资金流向,然而一旦黑客开始将盗取的资金向类Tornado.cash平台或去中心化交易所洗币,受限于现有的AML技术,资金追溯将会是很大的挑战。因此机构做好资产安全防护仍是重中之重,“防”患于未然,是优先策略。

通过分析历史上机构资产遭受黑客攻击的技术手段和机构自身的安全漏洞,艾贝链动提出面向机构资产安全的自托管解决方案,既能通过金融级硬件满足机构客户资产自管(私钥自持)安全性, 又能解决机构热钱包全生命周期的资产安全性与经营中高频操作的易用性。并已在多家中大型数字资产金融服务机构得到部署应用,为机构资产安全“保驾护航“,降低被黑客攻击的风险。同时,通过IBestTrack™ 反洗钱链上资金追踪系统帮助机构追踪资金流向,以期在“防”与“追”等各环节更好地为机构资产安全服务。